Представлена настройка сегментации локальной сети в организации с использованием VLAN. Организатором VLAN выступает роутер MikroTik. В сети использованы коммутаторы ZyXEL и D-Link. Далее схема повторяется на большое число однотипных сегментов.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

VLAN использован для следующих целей:

-разделить большую сеть на сегменты, отделить разные отделы, уменьшить широковещательный трафик;

-создать изоляцию между сетями;

-подключить коммутатор в который приходит 2 и более сетей одним проводом к роутеру (не тянуть лишние провода, не покупать доп. коммутаторы);

-объединить некоторые компьютеры расположенные в разных корпусах в общую логическую сеть;

Если все сети разделены проводами каждая к своему коммутатору, то можно обойтись простой сегментацией без VLAN как у нас было первоначально (ссылка).

Согласно поставленной задаче необходимо создать 3 VLAN:

1-Видеонаблюдение +сеть управления – VLAN-10;

2-Рабочая сеть – VLAN-11;

3-Гостевая сеть – VLAN-12;

Сети разделены на такие группы для упрощения описания. В реальной ситуации у нас в ЛВС 6 сетей с количеством хостов от 50 до 150 в каждой.

Настройка организована через VLAN Bridging. Мосты используются в том случае если одна и та же сеть нужна на разных портах, так же на мост ложится задача обрабатывать модифицированные кадры VLAN. Непосредственную обработку выполняет процессор.

Настройка подходит для всех типов роутеров с RouterOS v6.49. Первоначально настройка протестировалась на RB750Gr3 и RB3011. В рабочем варианте в локальной сети использован CRS326.

Существует так же возможность настройки VLAN через Switch-чип, но в данном описании она не рассматривается.

Для примера представлено описание настройки VLAN самых распространенных в нашей сети коммутаторов GS1900 и DGS-1100.

Кратко о VLAN.

VLAN – виртуальная локальная сеть, которая логически формируется на инфраструктуре физический локальной сети. Используется для сегментации сети и изоляции различных ее сегментов друг от друга.

VLAN работает на 2 уровне модели OSI (канальный). На этом уровне информация передается в виде кадров. В кадр добавляется дополнительное поле, в которое в том числе входит номером – VLAN ID.

В микротике есть два типа портов VLAN:

1-Тегированные (Tagged) – это порты для связи с другим сетевым оборудование, например с коммутаторами (trunk-порты, uplink или магистральные).

2-Не тегированные (Untagged) – это порты для подключения оконечного оборудования, например компьютеров (access-порты).

Все коммутаторы подключены к роутеру через trunk-порты. Коммутатор считывает номер тэга и отправляют его в нужный порт к оконечному оборудованию удаляя тэг на выходе. В обратную сторону (от оконечного оборудования к роутеру) передача идет так же, но в обратном порядке.

VLAN1 – трафик считается не тегированным.

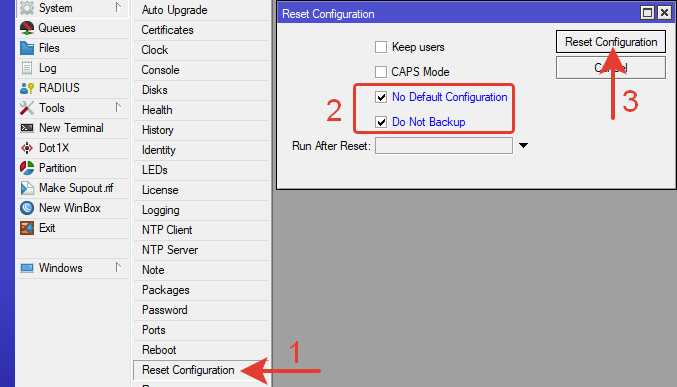

Сброс конфигурации роутера.

Настройки MikroTik выполняются через WinBox.

Чтоб самого себя не отключить от роутера будем выполнять настройки через неиспользуемый порт, например ether5.

Подключаемся к роутеру, сбрасываем конфигурацию на пустую (blank).

Через командную строку терминала:

|

1 |

/system reset-configuration no-defaults=yes skip-backup=yes |

*если роутер выполняет работу в ЛВС, сбрасывать конфигурацию не нужно

Подключаемся к роутеру по MAC-адресу.

Логин (первоначальный): admin

Пароля нет.

После подключения меняем логин и пароль. (см. базовые настройки).

Настройки VLAN в роутере.

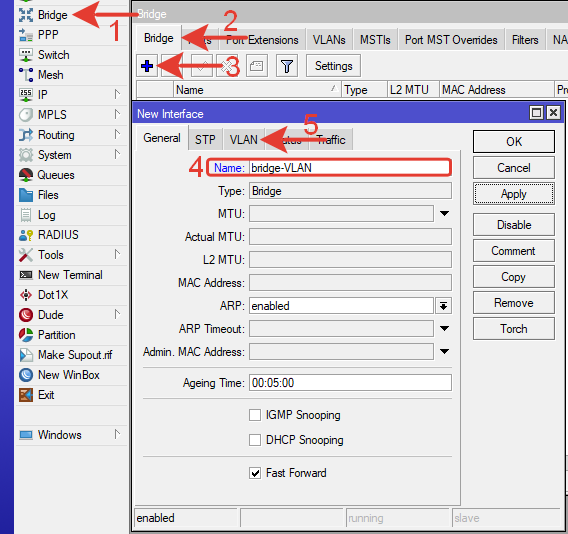

Мост для VLAN.

Создаем мост.

Name: bridge-VLAN – любое понятное имя латиницей.

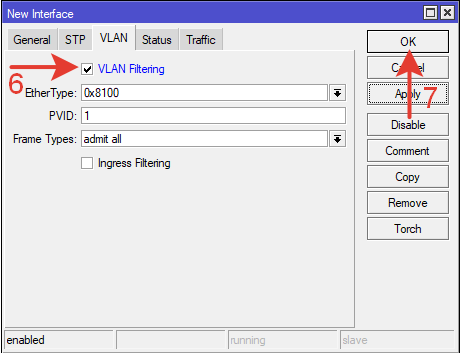

Переходим на вкладку VLAN.

Активируем VLAN Filtering.

После активации этой настройки мост сможет обрабатывать кадры VLAN.

Ether Type: 0x8100 – тэг по умолчанию считающийся VLAN (метка о том что кадр принадлежит VLAN 802.1Q).

PVID 1 – для всего моста.

Frame Types: admit all – уточнение какие типы кадров разрешены для прохождения. (все типы)

После того как все будет настроено и заработает эту настройку можно поменять на admit only VLAN tagged — пропускать только тэгированный трафик.

Через командную строку терминала:

|

1 |

/interface bridge add name=bridge-VLAN vlan-filtering=yes ingress-filtering=no |

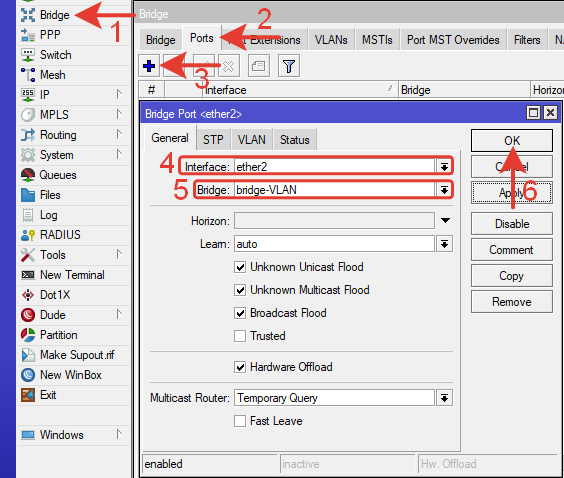

Интерфейсы.

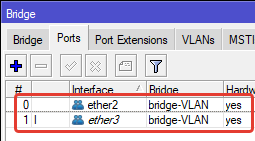

Добавляем в созданный bridge-VLAN порты, которые планируются для VLAN. Согласно схемы это ether2 и ether3.

Нажимаем + и добавляем ether2.

Аналогично добавляем ether3.

Через командную строку терминала:

|

1 2 3 |

/interface bridge port add bridge=bridge-VLAN interface=ether2 add bridge=bridge-VLAN interface=ether3 |

Bridge-VLAN.

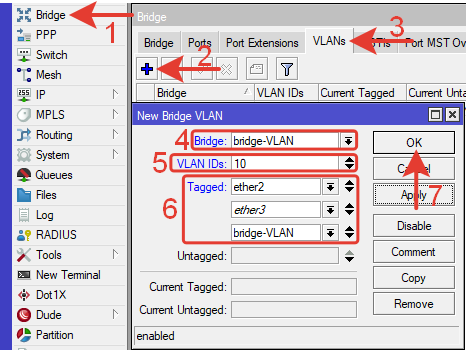

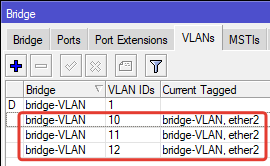

На вкладке VLANs добавляем все VLAN IDs для bridge-VLAN. Указываем тегированные интерфейсы, по которым будет выполняться связь с коммутаторами (trunk-порты).

Bridge: bridge-VLAN – созданный ранее мост.

VLAN IDs: 10 идентификатор для VLAN-10.

Tagged: ether2, ether3, bridge-VLAN – тегированные порты.

ОК для сохранения.

Особенность настройки в том, что пока не добавить bridge-VLAN в bridge-VLAN ничего не начнет работать. Т.е. мы добавляем метку VLANа для самого моста.

Можно добавить все три метки в одной настройке, нажав стрелочку вниз (возле VLAN IDs), но лучше так не делать и создать отдельные VLANs для удобства управления.

Добавляем VLAN IDs 11 и 12 аналогично.

Через командную строку терминала:

|

1 2 3 4 |

/interface bridge vlan add bridge=bridge-VLAN tagged=ether2,ether3,bridge-VLAN vlan-ids=10 add bridge=bridge-VLAN tagged=ether2,ether3,bridge-VLAN vlan-ids=11 add bridge=bridge-VLAN tagged=ether2,ether3,bridge-VLAN vlan-ids=12 |

VLAN интерфейсы.

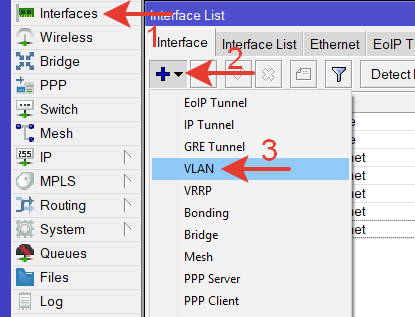

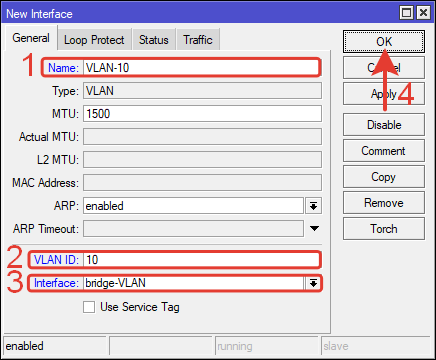

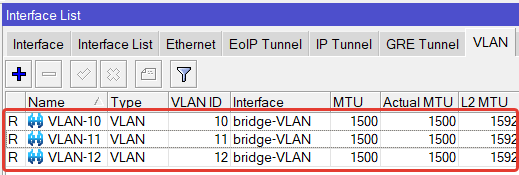

Создаем интерфейсы VLAN-10, VLAN-11, VLAN-12.

Интерфейсы нужны, чтоб назначить на них IP-адреса и затем DHCP сервера.

Interfaces >> + >> VLAN

Name: VLAN-10 – любое понятное название латиницей.

VLAN ID: 10 – идентификатор VLAN.

Interface: bridge-VLAN – интерфейс для VLAN-10.

Создаем таким же способом еще 2 интерфейса для VLAN-11 и VLAN-12.

Через командную строку терминала:

|

1 2 3 4 |

/interface vlan add name=VLAN-10 vlan-id=10 interface=bridge-VLAN add name=VLAN-11 vlan-id=11 interface=bridge-VLAN add name=VLAN-12 vlan-id=12 interface=bridge-VLAN |

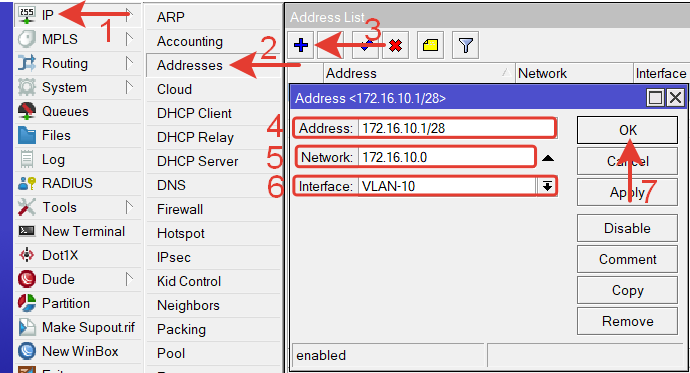

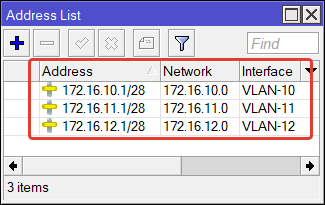

IP-адреса для VLAN.

Назначаем IP-адрес для VLAN интерфейсов.

IP >> Addresses >> +

Таким же способом назначаем IP-адреса другим интерфейсам.

Через командную строку терминала:

|

1 2 3 4 |

/ip address add address=172.16.10.1/28 interface=VLAN-10 network=172.16.10.0 add address=172.16.11.1/28 interface=VLAN-11 network=172.16.11.0 add address=172.16.12.1/28 interface=VLAN-12 network=172.16.12.0 |

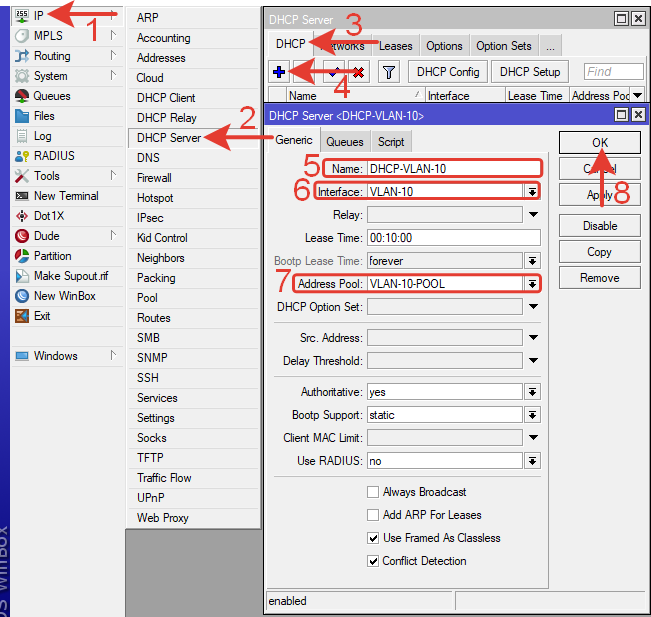

DHCP-сервер для VLAN.

Назначим раздачу IP-адресов VLAN с помощью DHCP-сервера.

Можно воспользоваться мастером настройки нажав кнопку «DHCP Setup».

Или выполнить настройку вручную. Применим второй вариант.

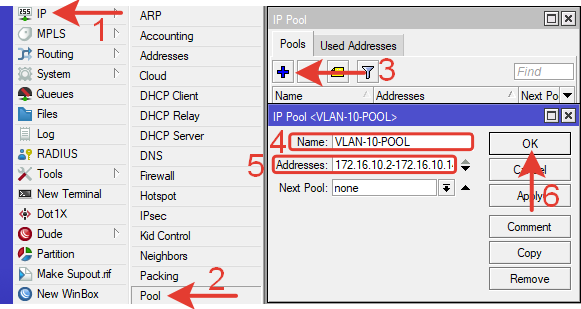

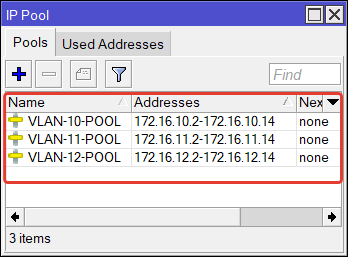

Пул IP-адресов для DHCP-сервера.

Создаем новый пул нажав +.

Name: VLAN-10-POOL – любое понятное имя.

Addresses: 172.16.10.2-172.16.10.14 – диапазон IP-адресов для раздачи.

ОК

Создаем аналогично три пула адресов для всех VLAN.

Через командную строку терминала:

|

1 2 3 |

/ip pool add name=VLAN-10-POOL ranges=172.16.10.2-172.16.10.14 /ip pool add name=VLAN-11-POOL ranges=172.16.11.2-172.16.11.14 /ip pool add name=VLAN-12-POOL ranges=172.16.12.2-172.16.12.14 |

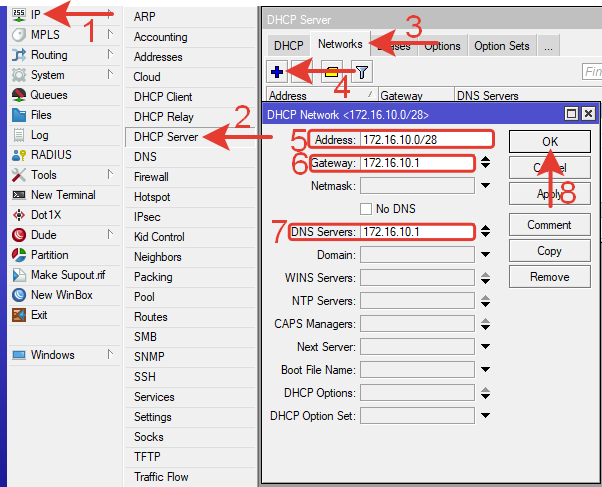

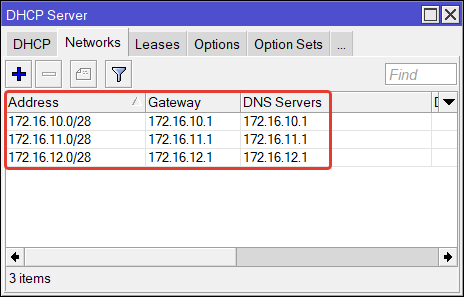

Настройка сети для DHCP-сервера.

Создаем сеть для VLAN-10.

Adress: 172.16.10.0/28 – адрес сети

Gateway: 172.16.10.1 – шлюз.

DNS Server: 172.16.10.1 – DNS сервер который будет раздаваться в сеть.

Аналогично создаем три сети для всех VLAN.

Через командную строку терминала:

|

1 2 3 |

/ip dhcp-server network add address=172.16.10.0/28 dns-server=172.16.10.1 gateway=172.16.10.1 /ip dhcp-server network add address=172.16.11.0/28 dns-server=172.16.11.1 gateway=172.16.11.1 /ip dhcp-server network add address=172.16.12.0/28 dns-server=172.16.12.1 gateway=172.16.12.1 |

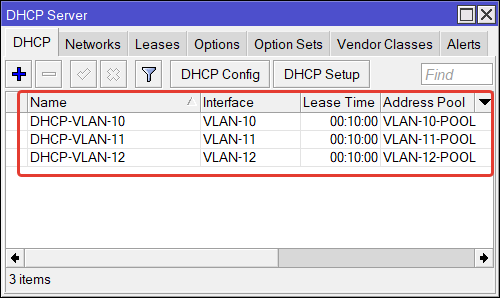

Создание DHCP-сервера.

Name: DHCP-VLAN-10 – любое понятное имя.

Interface: VLAN-10 – интерфейс на котором будет работать DHCP.

Adress Pool: VLAN-10-POOL – созданный ранее пул адресов.

Так же в настройке можно изменить время привязки (Lease Time), но лучше это делать когда все пользователи получат запланированные адреса. В нашей рабочей сети время привязки от 8 до 12 часов по продолжительности рабочего дня. Для гостевой сети время привязки 1-2 часа.

Создаем три DHCP-сервера для всех VLAN.

Через командную строку терминала:

|

1 2 3 |

/ip dhcp-server add address-pool=VLAN-10-POOL interface=VLAN-10 name=DHCP-VLAN-10 disabled=no /ip dhcp-server add address-pool=VLAN-11-POOL interface=VLAN-11 name=DHCP-VLAN-11 disabled=no /ip dhcp-server add address-pool=VLAN-12-POOL interface=VLAN-12 name=DHCP-VLAN-12 disabled=no |

Настройка VLAN завершена.

Далее следует выполнить еще некоторые настройки локальной сети, Интернета и безопасности.

Можно воспользоваться базовой настройкой на этой странице.

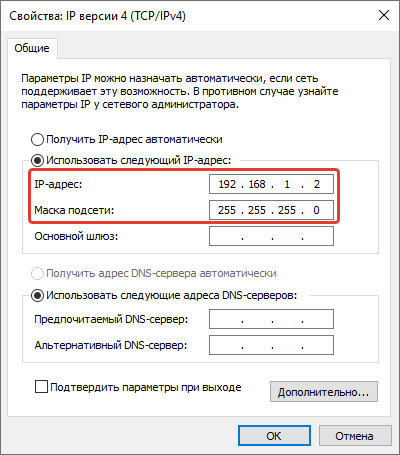

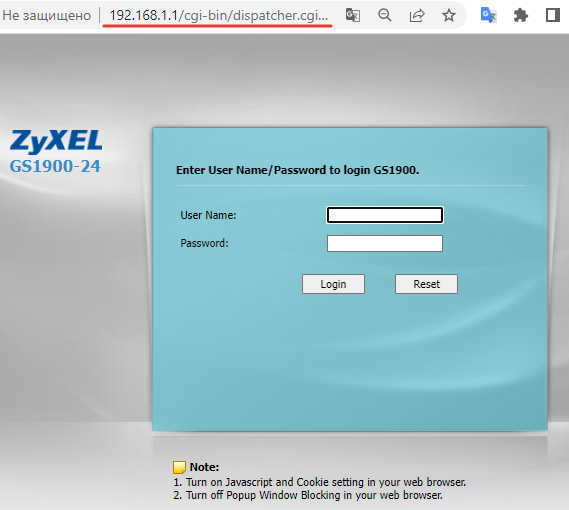

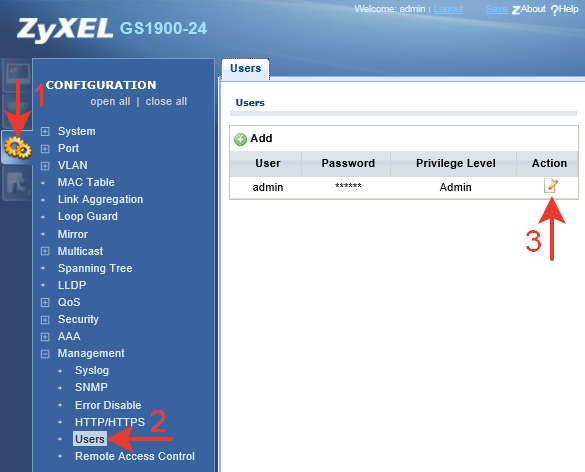

Настройки VLAN в коммутаторе ZyXEL GS1900.

В нашей ЛВС около 15 коммутаторов GS1900 -24 -48. Настраиваются они примерно одинаково. В меню есть некоторые различия зависящие от прошивки.

Подключаемся в коммутатор по IP-адресу напрямую от компьютера, с которого выполняются настройки. Оборудование должно быть в одной сети.

IP-адрес коммутатора (первоначальный): 192.168.1.1, по этому назначаем сетевому адаптеру ПК IP-адрес в том же диапазоне.

Если коммутатор потерялся в сети, то находим его с помощью утилиты ZON.

Если не получается найти коммутатор в сети после предыдущих настроек, то можно выполнить его сброс в заводские настройки. Для этого нужно нажать кнопку «Reset» на корпусе у включенного коммутатора и удерживать около 10-12 сек. После этого все диоды засветятся, помигают пару раз синхронно, коммутатор перезагрузится и настройки сбросятся.

Подключаемся с использованием любого браузера.

Логина: admin.

Пароль (первоначальный): 1234.

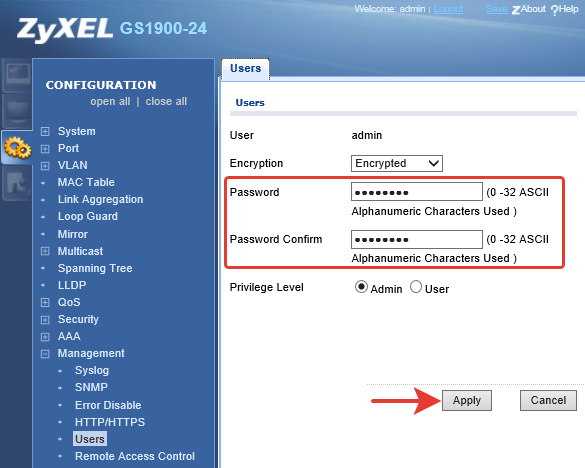

Меняем первоначальный пароль.

Устанавливаем сложный пароль не менее 8 знаков из букв разного регистра и цифр.

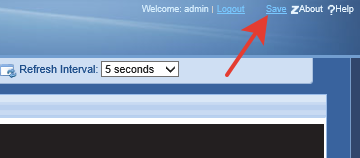

Для сохранения настроек нужно нажать «Save» в правом верхнем углу окна.

Если не сохранить, то после перезагрузки у настроек будет первоначальный вид.

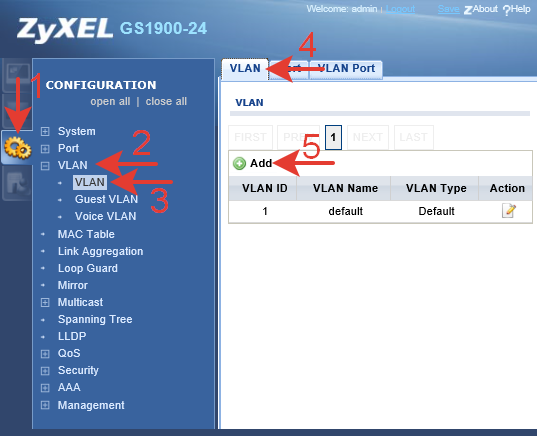

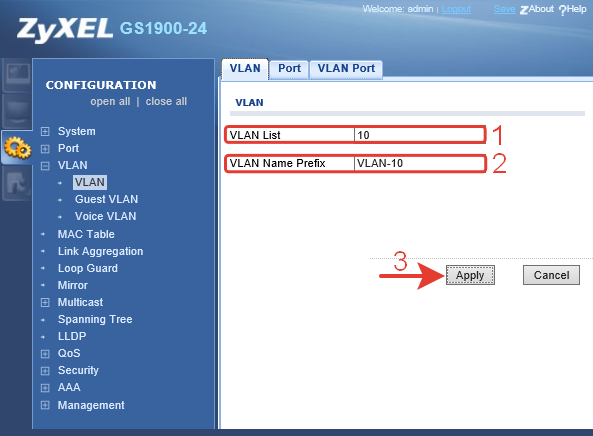

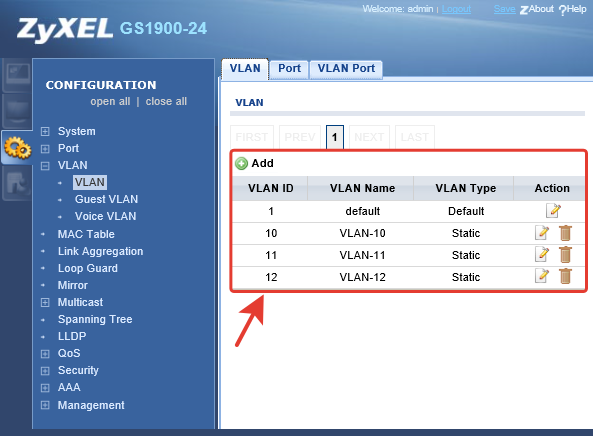

Настройка VLAN.

Переходим в боковом меню Configuration >> VLAN >> VLAN >> VLAN.

Создаем три дополнительных VLAN ID с номерами 10, 11 и 12, нажимая кнопку «add».

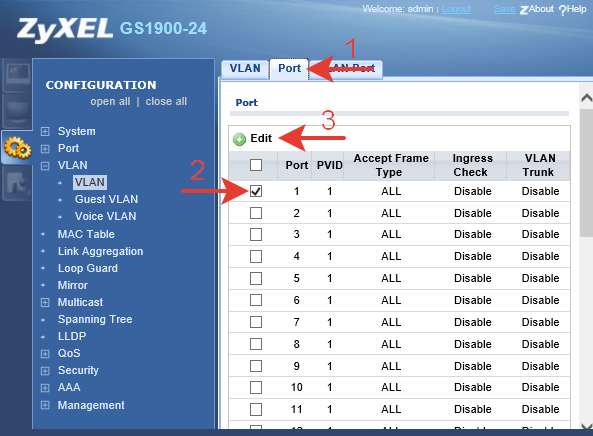

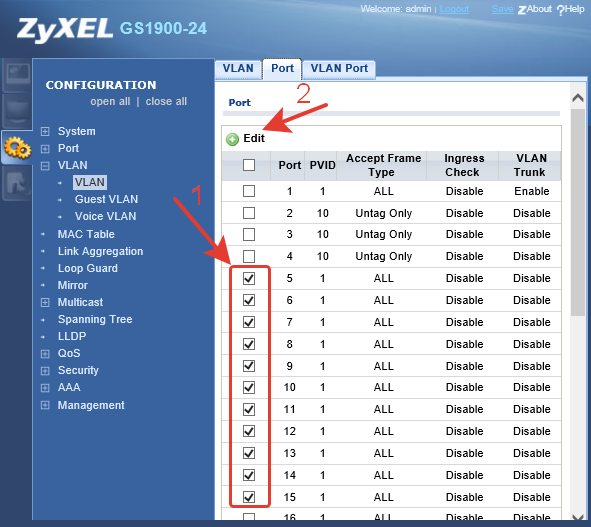

Переходим на вкладку «Port», отмечаем галочкой первый порт и наживаем кнопку «Edit».

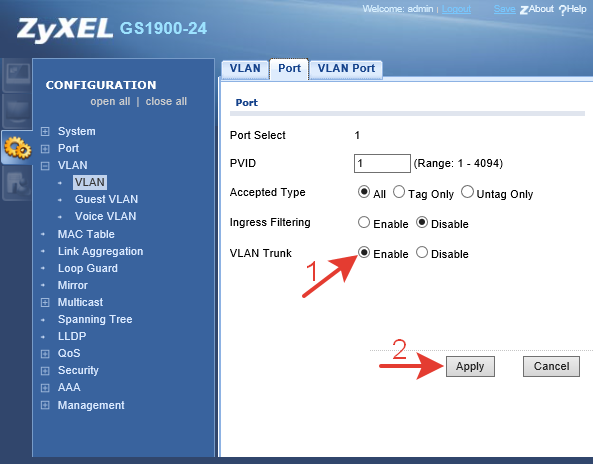

Для передачи трафика всех VLAN в роутер через этот порт, назначим его trunk-портом.

В этой настройке так же можно указать конкретно тип трафика – тэгированный или не тегированный. По умолчанию любой тип.

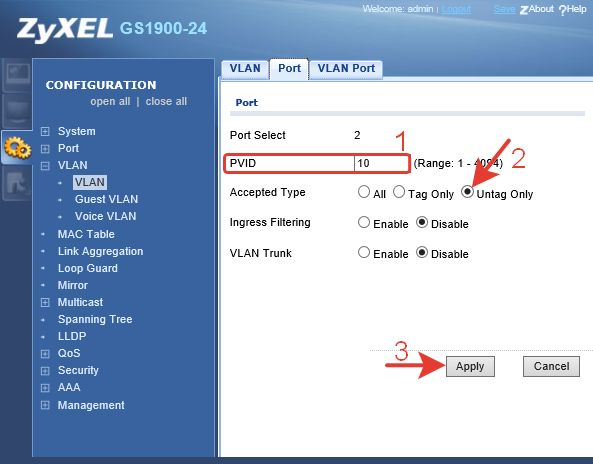

Далее, в соответствии с планом назначаем порты для VLAN 10, 11 и 12.

Порты 2, 3, 4 назначим VLAN-10. Для оконечного оборудования, которым будет 3 видеокамеры, нужно отметить порт как не тегированный (Untag Only). Коммутатор будет заворачивать весь трафик с меткой 10 в эти порты и обратно из портов в VLAN-10.

Выбираем порт, отмечаем настройки, нажимаем кнопку «Apply».

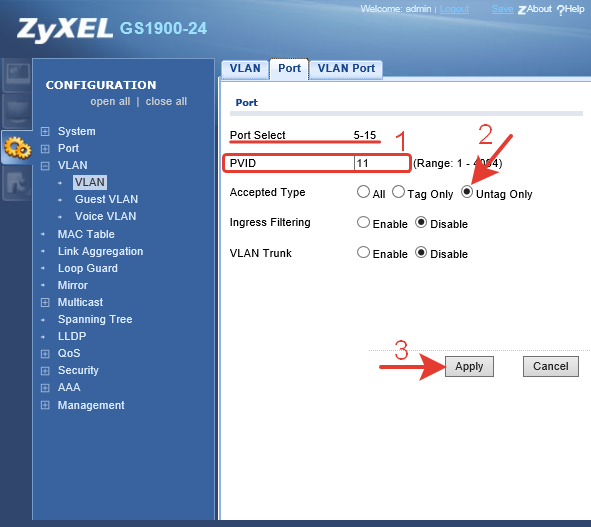

Порты 5-15 спланированы для рабочей сети. Можно их отредактировать все сразу.

Отмечаем нужные порты галочками. Нажимаем кнопку «Edit».

Настраиваем PVID 11, отмечаем Untag Only, нажимаем «Apply».

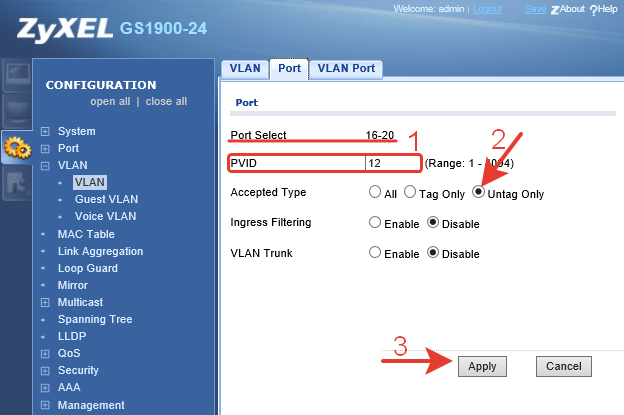

Порты 16-20 спланированы для гостевой сети

Выбираем порты. Указываем PVID 12, отмечаем Untag Only, нажимаем «Apply».

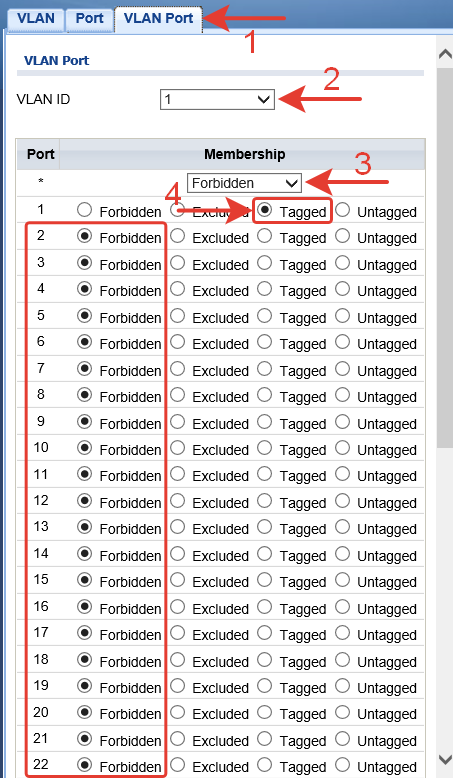

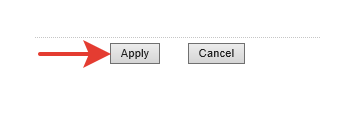

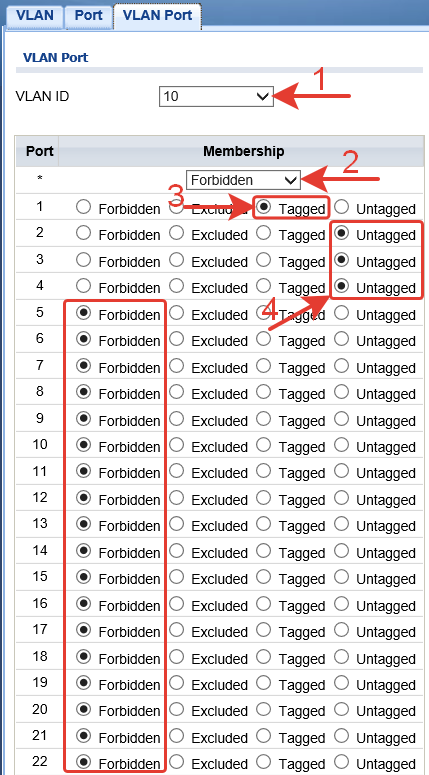

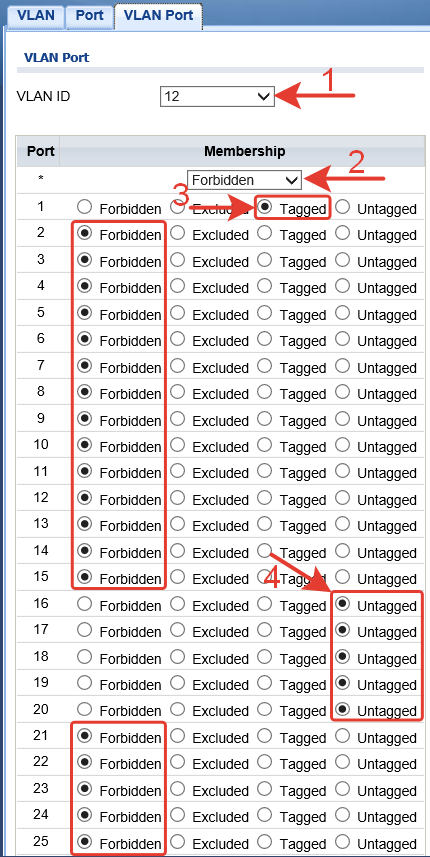

Переходим на вкладку VLAN Port и устанавливаем значение Tagged для всех VLAN ID (1, 10, 11, 12) на порту №1.

Для остальных портов выставляем значение Untagged и Forbidden в соответствии с планом.

Для VLAN-1:

Все порты запрещены (Forbidden).

Порт №1 тэгирован (Tagged).

VLAN-1 в нашей схеме вообще не участвует и можно его не трогать, но на всякий случай пусть 1 порт будет.

После каждой настройки нужно нажимать кнопку «Apply» внизу страницы.

Для VLAN-10:

Все порты запрещены (Forbidden).

Порт №1 тэгирован (Tagged).

Порты №2-4 нетэгированы (Untagged).

Подтверждаем на кнопку «Apply».

Для VLAN-11:

Все порты запрещены (Forbidden).

Порт №1 тэгирован (Tagged).

Порты №5-15 нетэгированы (Untagged).

Для VLAN-12:

Все порты запрещены (Forbidden).

Порт №1 тэгирован (Tagged).

Порты №16-20 нетэгированы (Untagged).

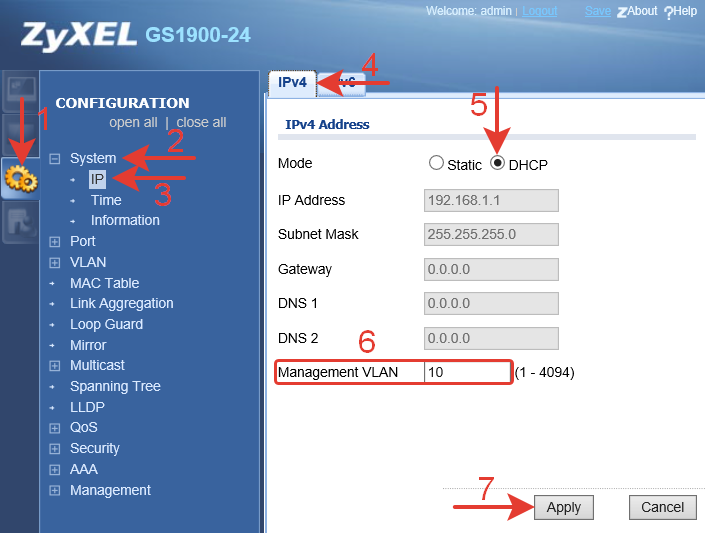

Получение IP-адреса коммутатора по DHCP.

Чтоб коммутатор не терялся в различных сетях, подсетях нужно назначить ему получение IP-адреса по DHCP.

Так как запланированная сеть для обслуживания (Management) совмещена с VLAN-10 (видеонаблюдение), выполним настройку так, чтоб коммутатору раздался IP-адрес из VLAN-10.

Mode: DHCP.

Management VLAN: 10 – эта настройка отвечает за сеть обслуживания.

После нажатия кнопки «Apply» в порт №1 коммутатора нужно подключить патч-корд от порта роутера с настроенным VLAN – ether2 или ether3.

Если все настроено правильно через некоторое время коммутатору раздастся IP-адрес из VLAN-10.

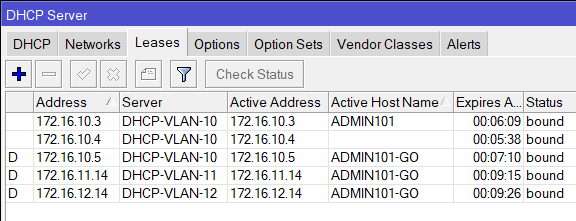

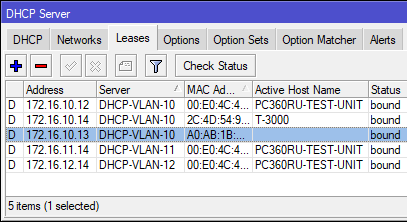

Новый IP-адрес можно посмотреть в настройка роутера IP >> DHCP-server >> Lease. Так же в этой таблице можно проверить раздаются ли IP-адреса в соответствии с настройкой.

Подключаем оборудование в разные порты коммутатора и проверяем, какие IP-адреса раздаются.

В разных портах коммутатора сетевые устройства получают IP-адреса разных VLAN, соответствующих настройке.

Коммутатору раздался IP-адрес 172.16.10.4

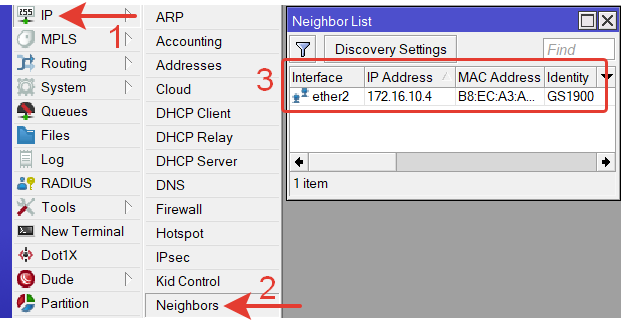

Это можно так же проверить в IP >> Neighbors (соседние устройства в сети)

Заходим в коммутатор по новому IP и сохраняем конфигурацию.

Информация о настройке VLAN коммутатора GS1900 взята с офф. сайта ZyXEL.

Такие коммутаторы используются для подключения видеокамер в нашей ЛВС, так как в них есть порты с питание по витой паре POE.

Выполняем настройку через последний порт коммутатора, чтоб самого себя не отключить.

В первый порт коммутатора подключаем входную сеть от любого порта VLAN роутера.

Подключаемся в коммутатор по IP-адресу напрямую от компьютера, с которого выполняются настройки. Оборудование должно быть в одной сети.

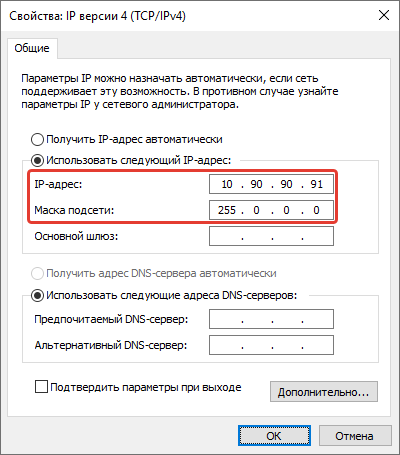

IP-адрес коммутатора (первоначальный): 10.90.90.90, по этому назначаем сетевому адаптеру ПК IP-адрес в том же диапазоне.

Если не получается найти коммутатор в сети после предыдущих настроек, то можно выполнить его сброс в заводские настройки. Для этого нужно нажать кнопку «Reset» на корпусе у включенного коммутатора и удерживать около 5 сек. Коммутатор перезагрузится и настройки сбросятся.

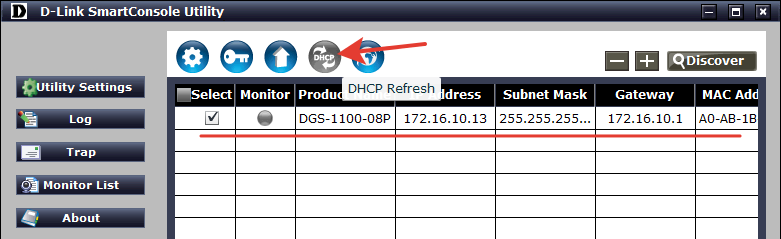

Для поиска в сети коммутаторов D-Link используется ПО SmartConsole Utility

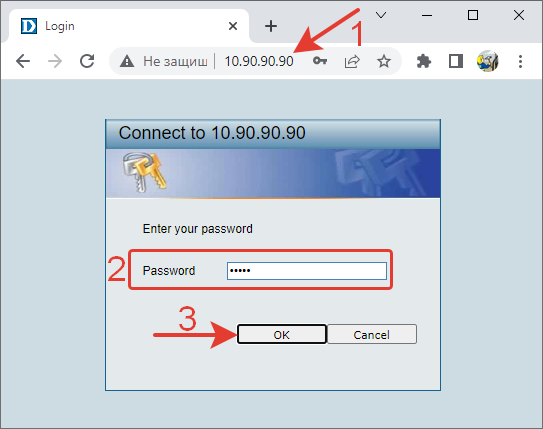

Подключаемся с использованием любого браузера.

Логина нет.

Пароль (первоначальный): admin.

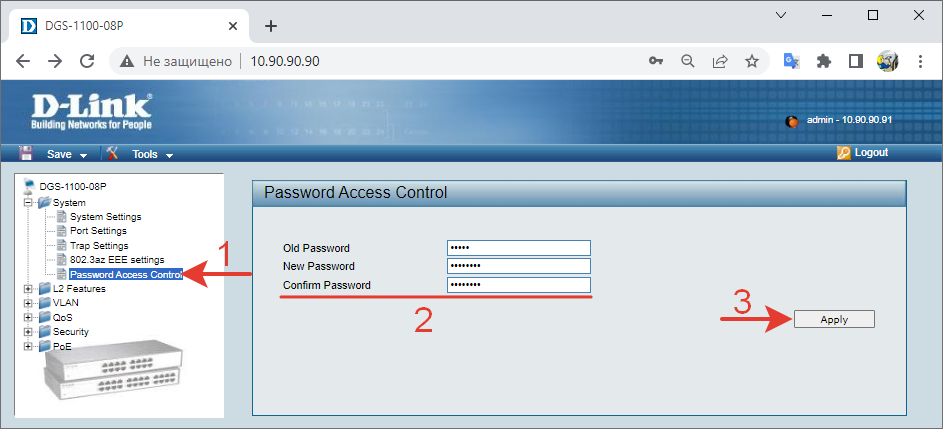

Меняем пароль на сложный, не менее 8 знаков из букв разного регистра и цифр.

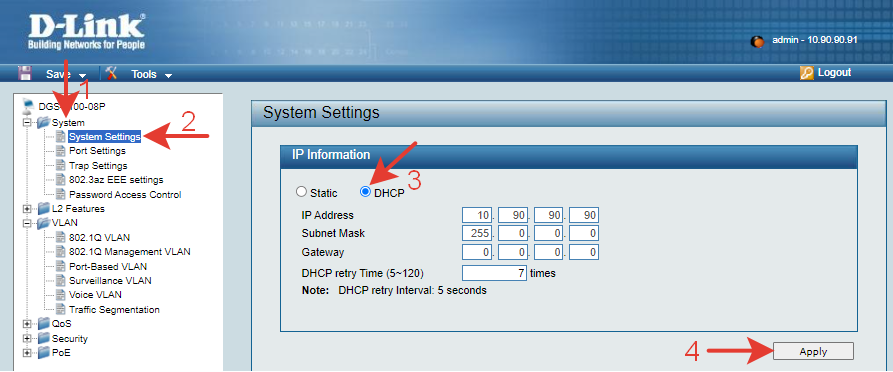

Получение IP-адреса коммутатора по DHCP.

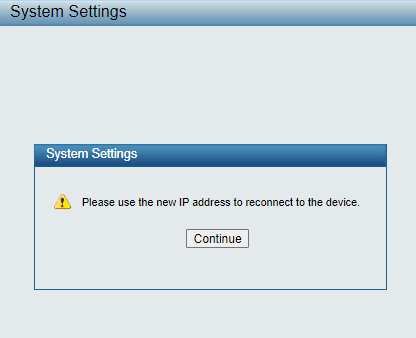

Переходим в меню System Settings, отмечаем DHCP, нажимаем Apply для подтверждения.

Сообщение предлагает использовать новый IP-адрес для доступа к устройству.

Пока DHCP сервер не подключен, страница браузера отобразит дисконнект, но через некоторое время (1мин.) можно будет зайти в настройку коммутатора по первоначальному IP-адресу.

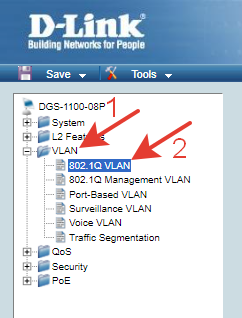

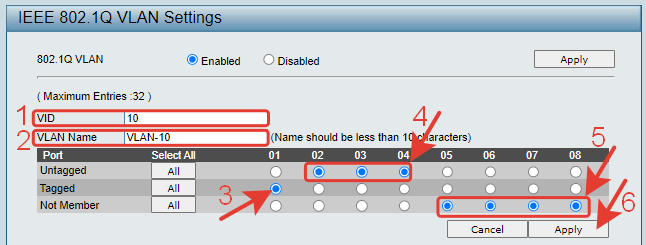

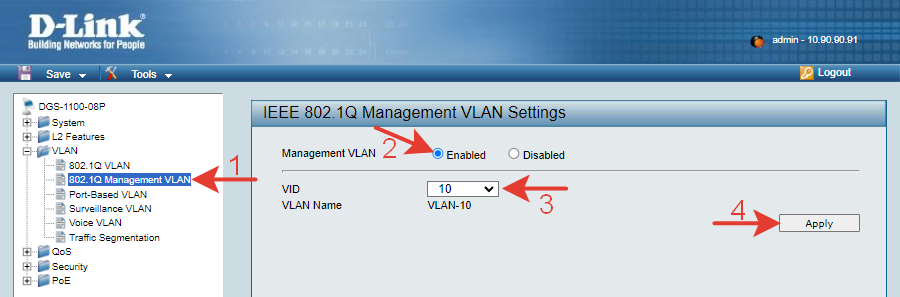

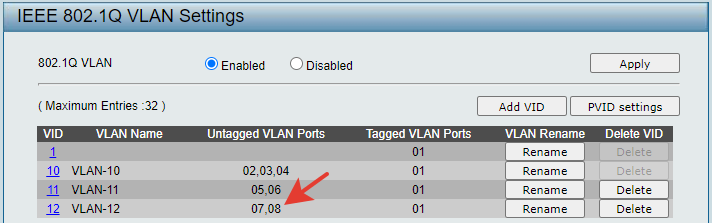

Настройка VLAN.

Настройка портов будет такой:

Порт 1 – входящая сеть от роутера.

Порты 2-4 – VLAN-10 – Видеокамеры +сеть управления.

Порты 5-6 – VLAN-11 – Рабочая сеть.

Порты 7-8 – VLAN-12 – Гостевая сеть.

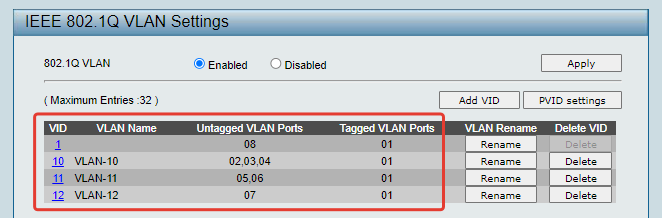

Переходим в меню VLAN.

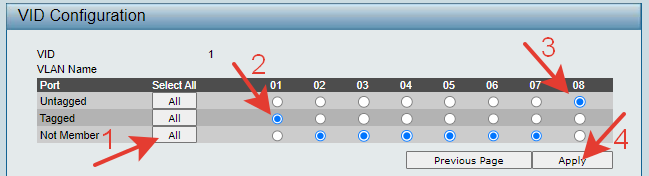

Редактируем VLAN-1.

Порт1 – тэгированный.

Порт8 – не тегированный.

(временно, пока с него выполняется настройка и чтоб самого себя не отключить)

Остальные порты исключены.

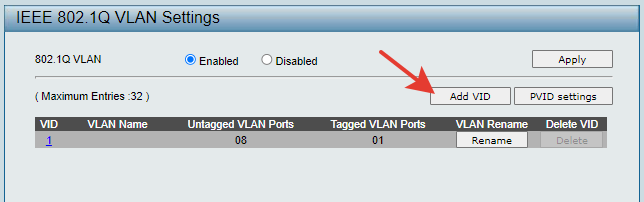

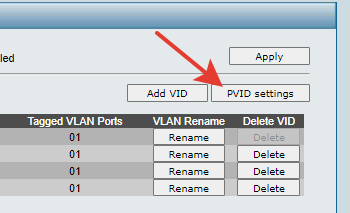

Создаем 3 дополнительных VLAN 10, 11, 12 нажав кнопку «Add VID».

Первым добавляем VLAN-10.

Отмечаем порт 1 – тегированный.

Порты 2-4 – не тэгированные.

Порты 5-8 – не участвуют.

Таким же способом создаем остальные VLAN с учетом их портов.

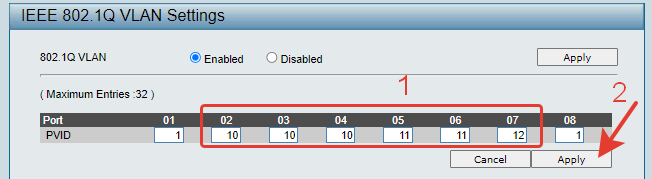

Редактируем PVID.

Помним про порт 8 и пока с него выполняется настройка не включаем его в VLAN.

Переходим в меню Management VLAN и активируем его на десятом вилане.

После этих действий коммутатору раздастся IP-адрес из VLAN-10.

Тут возникла проблема – IP-адрес не раздавался весьма долго. Перезагружать коммутатор нельзя т.к. не была нажата кнопку сохранения конфигурации.

В итоге через ПО SmartConsole Utility был обновлен IP-адрес по DHCP и все дальше пошло по плану.

В компьютере с которого выполняется настройка выставляем получение IP-адреса по DHCP и подключаем его в порт VLAN-10 коммутатора.

Подключаемся в коммутатор по новому IP-адресу.

Исправляем порт 8.

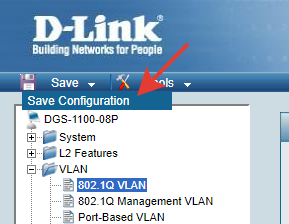

Сохраняем конфигурацию.

Если этого не сделать, то после перезагрузки конфигурация сбросится на первоначальную.

Проверяем какие раздаются IP-адреса.

На разных портах в соответствии с настройкой, хостам раздаются IP-адреса из разных VLAN. Что и требовалось.

Коммутатору раздался адрес 172.16.10.13 из VLAN-10. И только из этой сети можно подключатся в коммутатор для выполнения настроек.

Изоляция между сетями VLAN.

Изолировать сети друг от друга можно двумя способами:

— с использованием правил в маршрутизации;

— с использованием правил фаервола.

Оба решения не очень удачные, но другие варианты пока не известны.

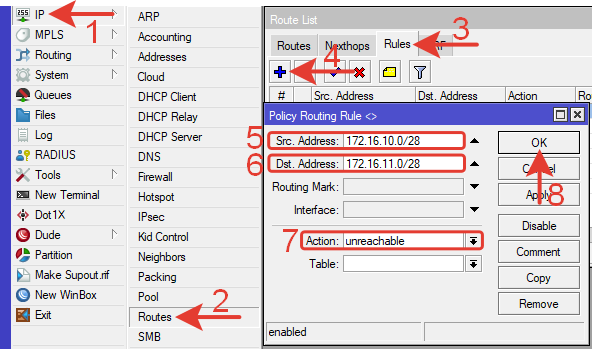

Изоляция через маршрутизацию.

IP >> Routes >>Rules >> + (создаем новое правило).

Src.Address: 172.16.10.0/28 – сеть источника.

Dst.Address: 172.16.11.0/28 – сеть назначения.

Action: unreachable – недоступность.

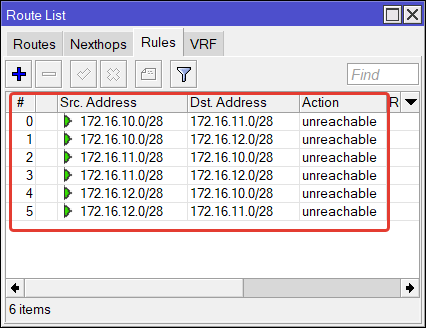

Создаем аналогичным способом правила для каждой сети. Меняем источник и назначение местами.

В итоге для 3х сетей получается шесть правил.

Через командную строку терминала:

|

1 2 3 4 5 6 7 |

/ip route rule add action=unreachable dst-address=172.16.10.0/28 src-address=172.16.11.0/28 add action=unreachable dst-address=172.16.10.0/28 src-address=172.16.12.0/28 add action=unreachable dst-address=172.16.11.0/28 src-address=172.16.10.0/28 add action=unreachable dst-address=172.16.11.0/28 src-address=172.16.12.0/28 add action=unreachable dst-address=172.16.12.0/28 src-address=172.16.11.0/28 add action=unreachable dst-address=172.16.12.0/28 src-address=172.16.10.0/28 |

*в RouterOS v7 раздел /ip route rule перенесен в /routing/rule/

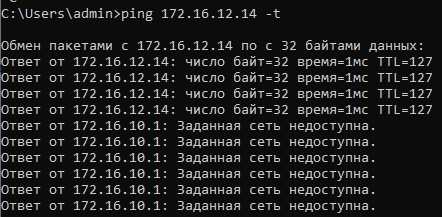

Проверяем пинг между сетями.

При выключенных правилах компьютеры пингуются. При включении правил пинг прекращается. Сети изолированы.

Неудачность метода в том, что если понадобится связать два каких-то конкретных хоста в разных сетях, то это сделать не получится. С увеличением количества сетей увеличивается количество правил.

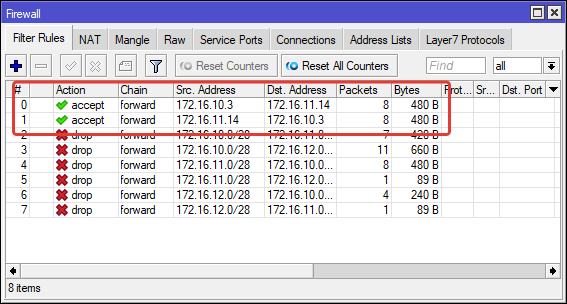

Изоляция сетей с использованием фаервола.

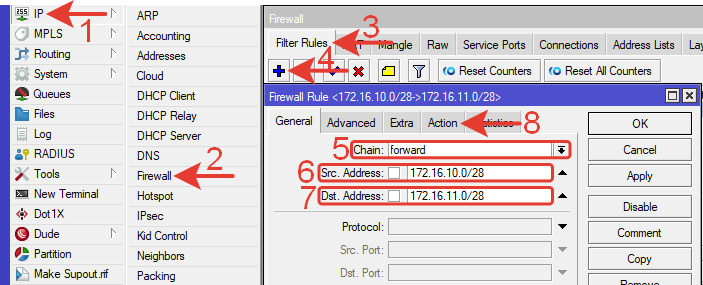

IP >> Firewall >> Filter Rules >> + (создаем новое правило).

Chain: forward – проходной трафик

Src.Address: 172.16.10.0/28 – сеть источника.

Dst.Address: 172.16.11.0/28 – сеть назначения.

Переходим на вкладку Action.

Action: drop – действие запрета (отбросить).

Нажимаем ОК для сохранения.

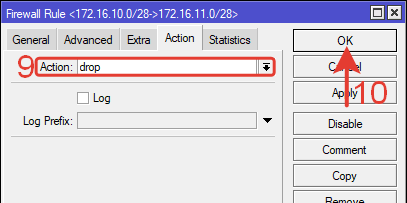

Создаем аналогичным способом правила для каждой сети. Меняем источник и назначение местами.

В итоге для 3х сетей получается шесть правил. Располагаем правила вверху списка.

Через командную строку терминала:

|

1 2 3 4 5 6 7 |

/ip firewall filter add action=drop chain=forward dst-address=172.16.10.0/28 src-address=172.16.11.0/28 add action=drop chain=forward dst-address=172.16.10.0/28 src-address=172.16.12.0/28 add action=drop chain=forward dst-address=172.16.11.0/28 src-address=172.16.10.0/28 add action=drop chain=forward dst-address=172.16.11.0/28 src-address=172.16.12.0/28 add action=drop chain=forward dst-address=172.16.12.0/28 src-address=172.16.10.0/28 add action=drop chain=forward dst-address=172.16.12.0/28 src-address=172.16.11.0/28 |

Проверяем ping между сетями.

При включении правил пинг не проходит. Сети изолированы.

Связь между хостами в разных VLAN.

Допустим, понадобилось организовать соединение между хостами с IP-адресами 172.16.11.14 и 172.16.10.3. Они находятся в разных VLAN.

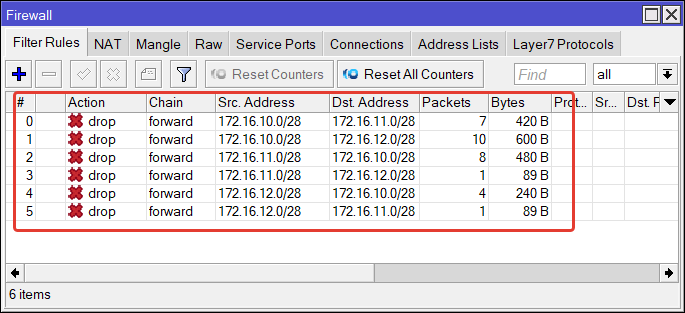

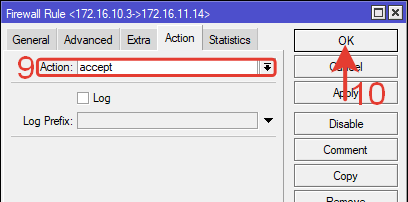

IP >> Firewall >> Filter Rules >> + (создаем новое правило).

Chain: forward – проходной трафик

Src.Address: 172.16.10.3 – IP-адрес источника.

Dst.Address: 172.16.11.14 – IP-адрес назначения.

Action: accept (разрешение).

Создаем аналогично второе правило в котором меняем местами источник и назначение.

Размещаем правила вверху списка.

Через командную строку терминала:

|

1 2 3 |

/ip firewall filter add action=accept chain=forward dst-address=172.16.11.14 src-address=172.16.10.3 add action=accept chain=forward dst-address=172.16.10.3 src-address=172.16.11.14 |

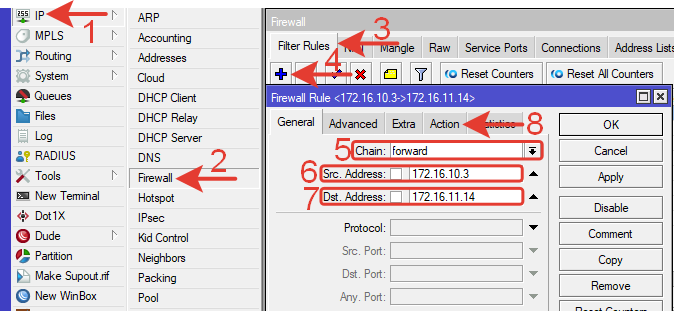

Проверяем связь. Пинг проходит для указанных хостов и не проходит для всего остального оборудования т.к. правила фаервола работают по принципу до первого совпадения.

Для соединения большого количества устройств в разных VLAN, чтоб не плодить много правил, добавляем IP-адреса хостов в списки и затем указываем в правилах эти списки.

Недостаток метода – затраты ресурсов процессора на обработку правил.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Добрый день . Сделал подобную сеть на Mikrotik ,все работает как у Вас описано.

Но мне необходимо один транковый порт передать по WiFi. У меня стоят две точки TP LINK CPE510 в режиме «точка доступа» -«клиент». По ним почему то не передается тегированный трафик.. Где копать?

Точка доступа-Клиент это беспроводной мост? Какое оборудование после клиента? Коммутатор?

Точка доступа -Клиент это беспроводной мост.На стороне Точки доступа Mikrotik hEx, на стороне клиента Mikritik hAp lite.

Когда порты транка соединены физически проводом -все работает.

т.е. Mikrotik hEx -trunk- CPE510 =WiFi = CPE510 — trunk -Mikritik hAp

До конца этой недели попробую проверить ситуацию.

На обоих микротиках замените настройку RSTP в мостах на STP. RSTP не корректно отрабатывает. Непонятно почему.

Альтернативный вариант не использовать второй микротик (на стороне клиента), а заменить его на другое оборудование, например ZyXEL с возможностью принимать транк.

Оба варианта проверены и работают.

Спасибо большое . В понедельник буду пробовать. Сейчас нет доступа к обьекту.

а где настройки Zyxel ?

Настройки этого коммутатора под спойлером.