Это дополнение к описанию настроек диспетчера (контроллера, менеджера) для сети из точек доступа wi-fi. Первую часть настроек можно посмотреть на этой странице.

В данном случае рассматривается дистанционное обновление RouterOS у точек доступа CAPs, а так же их дистанционная перезагрузка и вопрос безопасности подключения к wi-fi.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Дистанционная перезагрузка CAP.

Информационная безопасность CAP.

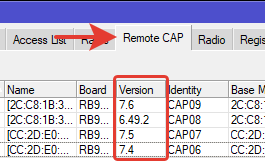

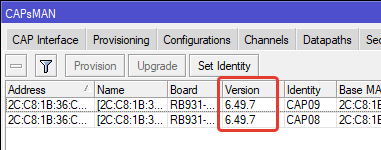

Проверить версию ОС (прошивки) CAP можно в CAPsMAN на вкладке Remote CAP.

У роутера с CAPsMAN версия прошивки 6.49.7. Поэтому для примера обновим точки доступа с прошивкой ниже 6.49.7.

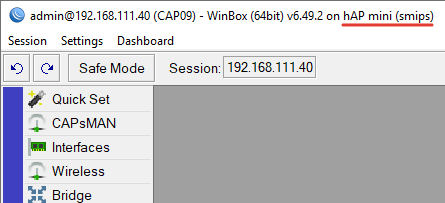

Определяем архитектуру точек доступа. Её можно увидеть в верхней левой части окна WinBox подключившись к одной из CAP.

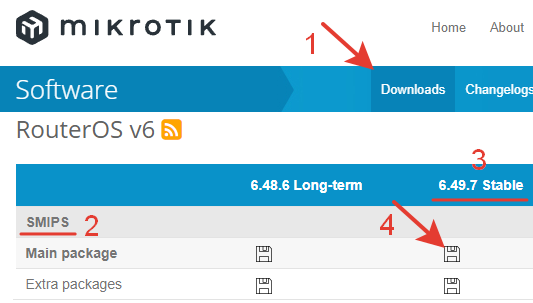

Переходим на сайт mikrotik.com и в разделе загрузок находим нужную прошивку.

Прошивка архитектуры smips из ветки Stable (стабильные).

Если точек wi-fi очень много и требуется повышенная стабильность, то лучше выбрать прошивку из ветки Long-term.

Прошивку можно повышать (Upgrade) или понижать (Downgrade). Понижение выполнимо только при подключении к точке доступа.

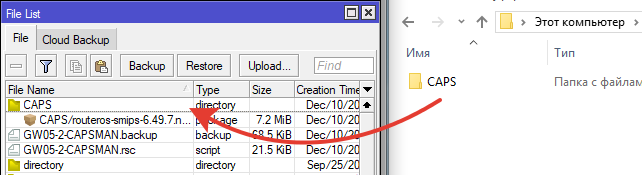

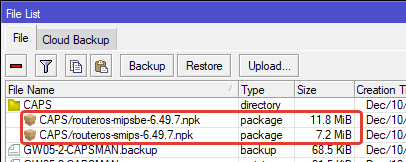

Скачиваем файл .npk, и переносим в роутер CAPsMAN в папку c удобным названием, например CAPS.

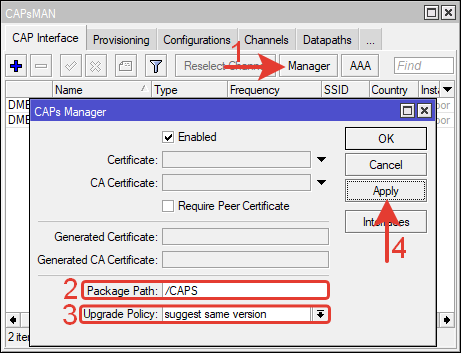

Переходим в настройку CAPs Manager. Указываем путь к скаченной прошивке и политику обновления.

Package Path: /CAPS – путь к файлу обновления.

Upgrade Policy:

require same version – требуется та же версия, т.е. у точки доступа (CAP) должна быть прошивка такой же версии как у диспетчера (CAPsMAN) иначе передача информации управления к точкам (provisioning) прекратится;

Все точки будут видны в Remote CAP, но данные от CAPsMAN получат только те, у которых прошивка такая же, как у самого CAPsMAN.

suggest same version – предлагается та же версия, но не обязательно, выбираем этот вариант.

Первоначальная настройка – none.

Через командную строку терминала.

|

1 |

/caps-man manager set enabled=yes package-path=/CAPS upgrade-policy=suggest-same-version |

После нажатия кнопки «Apply» еще некоторое время точки были с прежней прошивкой, минут 5, а потом начали автоматически обновляться до прошивки 6.49.7.

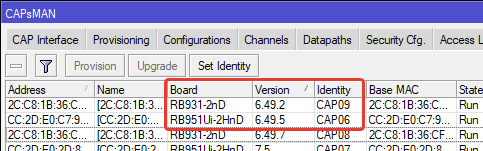

Разные модели и архитектура CAP.

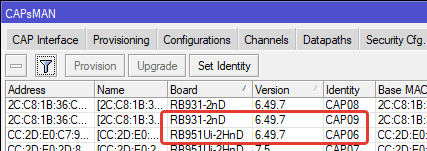

Если точки доступа разных моделей и архитектуры. Например, CAP06 и CAP09 на картинке ниже.

В этом случае скачиваем разные прошивки для разных архитектур и размещаем в папке CAPS. Точки доступа сами разберутся кому какой файл.

Для ускорения процесса начала обновления можно выбрать CAP и нажать кнопку Upgrade.

Через некоторое время видим, что точки доступа обновились каждая своей прошивкой.

Обновление загрузчика в RouterBOARD.

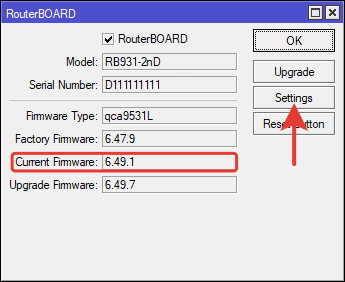

Подключаемся к любой CAP. Переходим в меню System >> RouterBOARD

Нас интересуют строки:

Current Firware – установленная в настоящее время версия.

Upgrade Firmware – версия на которую можно обновиться.

Нажимаем кнопку Settings.

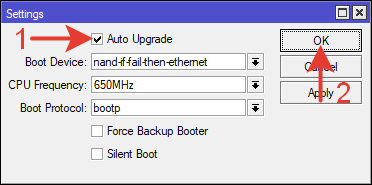

Отмечаем галочкой авто обновление. Сохраняем настройку.

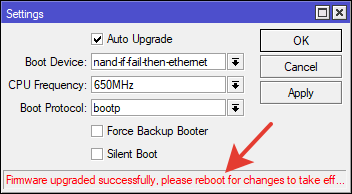

После обновления прошивки загрузчик обновится автоматически. Но есть одна особенность – требуется перезагрузка точки доступа.

Перезагружать дистанционно CAPsMAN не умеет. Значит, это нужно делать через расписание, SSH, Telnet или MAC-telnet.

Дистанционная перезагрузка CAPs.

Перезагрузка через расписание со скриптом.

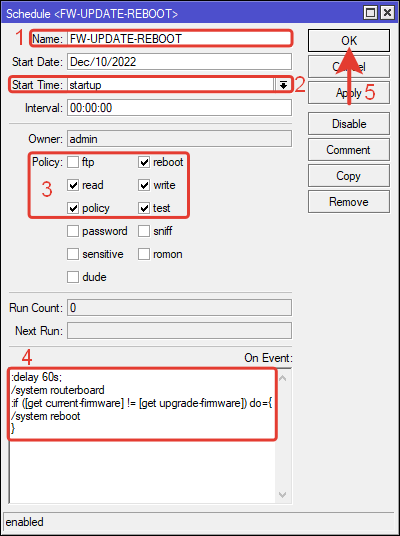

Создаем новое задание для расписания.

System >> Schedule >> +

Name – любое понятное имя латиницей.

Start Time: startup – время запуска скрипта – при включении.

Policy: reboot, read, write, policy, test – разрешения необходимые для выполнения скрипта.

On Event – скрипт для выполнения.

|

1 2 3 4 5 |

:delay 60s; /system routerboard :if ([get current-firmware] != [get upgrade-firmware]) do={ /system reboot } |

Логика такая.

Выполняется дистанционное обновление прошивки CAP и последующая перезагрузка.

CAP включается и далее запускается расписание. Выполняется скрипт, по которому с задержкой в 60 сек.(чтоб точка доступа смогла полностью загрузиться) происходит проверка. Если версия Upgrade Firmware не соответствует Current Firmware, то выполняется перезагрузка.

Следует убедиться что, установлена галочка в RouterBOARD >> Settings >> Auto Upgrade, иначе точка доступа будет перезагружаться бесконечно.

Через командную строку терминала.

|

1 2 3 4 5 6 7 |

/system scheduler add name=FW-UPDATE-REBOOT on-event=\ ":delay 60s;\r\ \n/system routerboard\r\ \n:if ([get current-firmware] != [get upgrade-firmware]) do={\r\ \n/system reboot\r\ \n}" policy=reboot,read,write,policy,test start-time=startup |

Схема проверена несколько раз, работает стабильно.

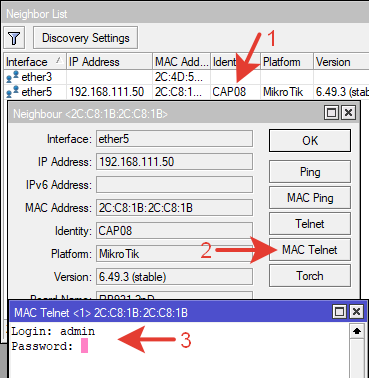

Перезагрузка через MAC—Telnet.

По первоначальной настройке MAC-Telnet активирован и разрешен на всех интерфейсах.

В роутере CAPsMAN переходим в перечень соседних устройств.

IP >> Neighbor.

Выбираем нужную точку доступа и нажимаем кнопку MAC-Telnet.

Вводим логин, пароль.

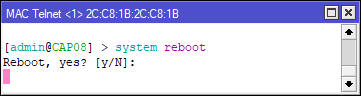

После удачного подключения выполняем команду перезагрузки.

|

1 |

/system reboot |

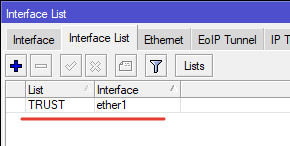

Можно повысить безопасность в CAPs и указать с каких интерфейсов разрешено подключение.

Создаем список доверенных интерфейсов и указываем в нем ether1 – интерфейс направленный в сторону CAPsMAN.

|

1 2 |

/interface list add name=TRUST /interface list member add interface=ether1 list=TRUST |

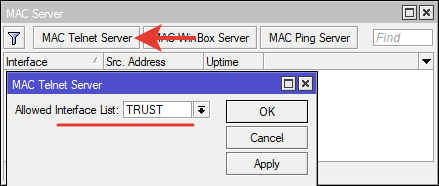

Разрешаем MAC-Telnet только для интерфейсов из списка доверенных.

Tools >> MAC Server.

|

1 |

/tool mac-server set allowed-interface-list=TRUST |

Для выполнения перезагрузки нужно подключатся к каждой точке wi-fi вручную через терминал, вводить логин, пароль и команду на перезагрузку. Это долго и неудобно. Такой метод можно использовать как частный случай.

Перезагрузка через SSH.

При использовании SSH можно автоматизировать процесс и создать скрипт перезагрузки для всех CAPs одновременно.

Предварительно нужно создать и разместить на точках доступа сертификаты.

Так же публичный и приватный сертификаты нужно разместить на роутере управления CAPsMAN.

Создание сертификатов.

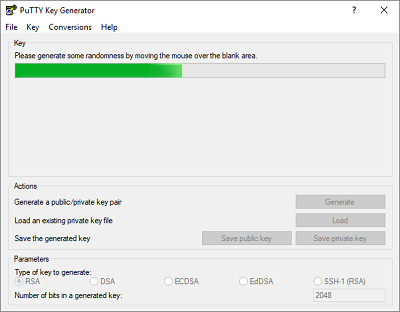

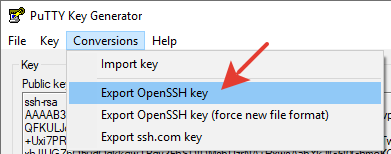

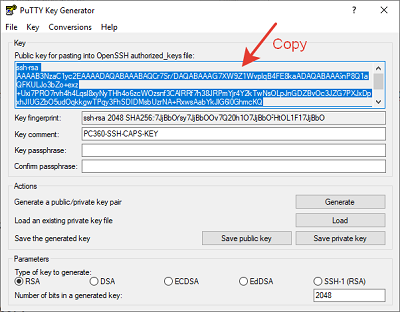

Сертификаты созданы в Putty Key Generator.

Чтоб не возникало проблем с импортом приватного сертификата его нужно экспортировать из генератора через Export OpenSSH key.

Публичный сертификат нужно копировать и вставлять в текстовый файл.

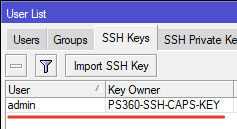

Импорт сертификатов.

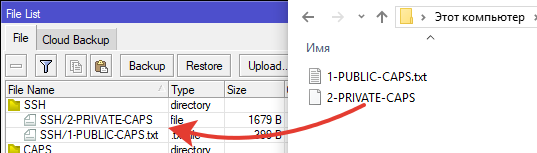

Переносим сертификаты с компьютера на роутер CAPsMAN.

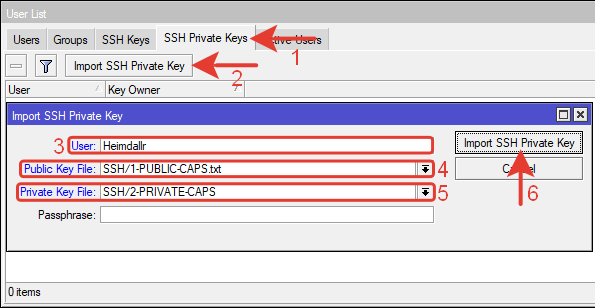

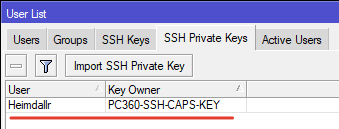

Импортируем сертификаты для указанного пользователя.

System >> Users

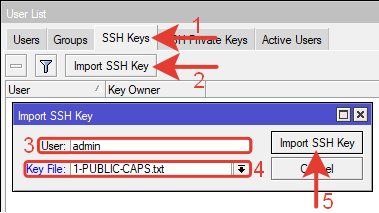

Импортируем публичный ключ в точку доступа (CAP).

System >> Users

|

1 |

user ssh-keys import public-key-file=1-PUBLIC-CAPS.txt |

В терминале роутера (CAPSMAN) выполняем команду.

|

1 |

/system ssh address=192.168.111.50 user=admin command="/system reboot" |

Точка доступа доступа wi-fi перезагрузится.

Добавляем публичные сертификаты на другие точки доступа (CAPs).

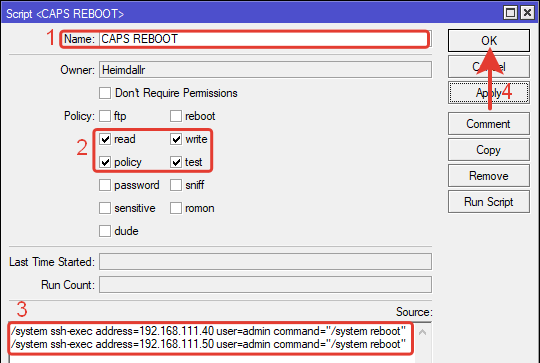

Перезагрузка через скрипт.

System >> Scripts

Создаем скрипт, в котором указываем все CAPs, которые нужно перезагрузить.

Name: CAPS REBOOT – любое понятное имя латиницей.

Policy: read, write, policy, test.

Cource: текст скрипта

|

1 2 3 4 |

/system script add dont-require-permissions=no name="CAPS REBOOT" owner=Heimdallr policy=read,write,policy,test source=\ "/system ssh-exec address=192.168.111.40 user=admin command=\"/system reboot\"\r\ \n/system ssh-exec address=192.168.111.50 user=admin command=\"/system reboot\"" |

Если несколько CAPs подключено последовательно (гирляндой) то перезагружать нужно ближнюю к CAPsMAN или к коммутатору с PoE питанием, последующая точка выключится при выключении первой.

Далее, когда требуется, (например, после обновления прошивок) запускаем скрипт и все указанные в нем точки доступа перезагрузятся.

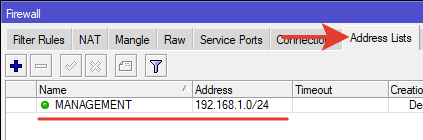

Разрешение доступа по SSH и WinBox.

На CAPs указываем в правиле firewall с каких IP-адресов разрешено подключатся по SSH.

Создаем список доверенных IP-адресов в IP >> Firewall >> Address Lists

Можно указать сеть или конкретный адрес.

|

1 |

/ip firewall address-list add address=192.168.1.0/24 list=MANAGEMENT |

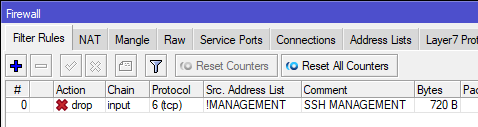

Создаем правило для входящего трафика, отбрасывающее подключения по 22 порту для всех IP-адресов, кроме тех, кто в списке.

|

1 |

/ip firewall filter add action=drop chain=input port=22 protocol=tcp src-address-list=!MANAGEMENT comment="SSH MANAGEMENT" |

Так как иногда может понадобиться подключится к точке доступа по WinBox, добавим правило для его порта.

|

1 |

/ip firewall filter add action=drop chain=input port=8291 protocol=tcp src-address-list=!MANAGEMENT comment="WINBOX MANAGEMENT" disabled=yes |

Можно указать два порта в одном правиле через запятую.

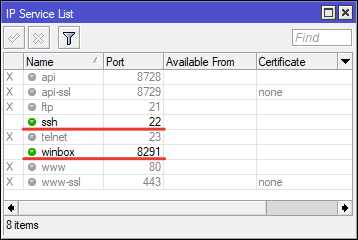

Сервисы доступа.

Все не используемые сервисы в CAPs необходимо отключить для повышения безопасности. Оставить нужно только ssh и winbox.

IP >> Services

|

1 2 3 4 5 6 |

/ip service set telnet disabled=yes set ftp disabled=yes set www disabled=yes set api disabled=yes set api-ssl disabled=yes |

После выполнения этих действий к точкам доступа возможно подключение только из доверенных IP-адресов.

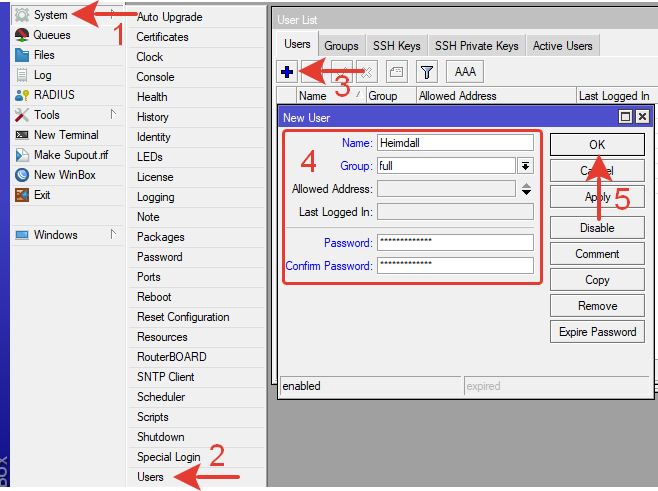

Пользователь и пароль.

Создаем нового пользователя, одинакового для всех CAPs. Задаем ему полный доступ.

|

1 |

user add name=Heimdall password=Password12345 group=full |

Указываем сложный пароль из букв разного регистра, цифр и спецсимволов.

Если требуется, импортируем для него сертификат, для доступа по SSH.

|

1 |

user ssh-keys import public-key-file=1-PUBLIC-CAPS.txt user=Heimdall |

Нового пользователя нужно исправить в скриптах, если они используются.

Пользователя admin удаляем, предварительно зайдя в настройку под новым созданным пользователем.

|

1 |

user remove admin |

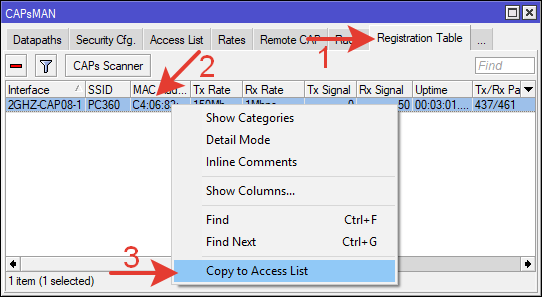

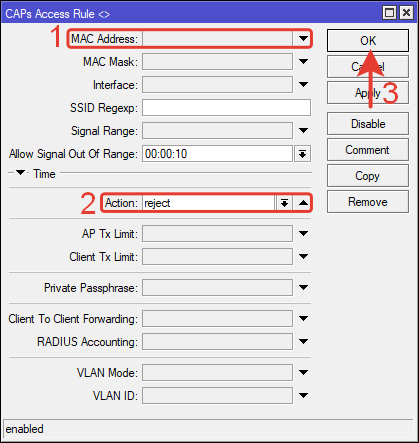

Правило подключения клиентов wi-fi.

Так как беспроводная сеть предназначена для конкретных производственных целей, а не для личных телефонов сотрудников или гостей, в специальном списке перечислены все устройства которым можно подключаться к wi-fi. Для всех остальных подключение невозможно. Такая настройка называется иногда подключение по белому списку.

Настройка выполняется в CAPsMAN.

Первоначально клиентский планшет подключается к wi-fi без всяких запретов, это нужно чтоб не переписывать вручную его MAC-адрес.

На вкладке Registration Table выбираем подключенного клиента и копируем в Access List (ACL).

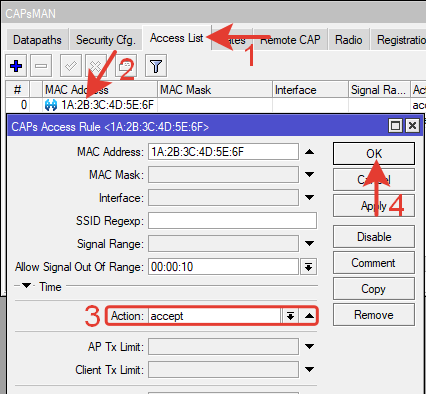

Переходим в Access List, выбираем нужного клиента и указываем ему разрешающее действие при подключении.

Таким способом добавляем все клиентские устройства.

В самом низу списка Access List создаем правило с отклоняющим (reject) действием без указания MAC-адреса.

В итоге, к любой точке доступа всей сети wi-fi смогут подключаться только те устройства, чей MAC-адрес добавлен в список ACL.

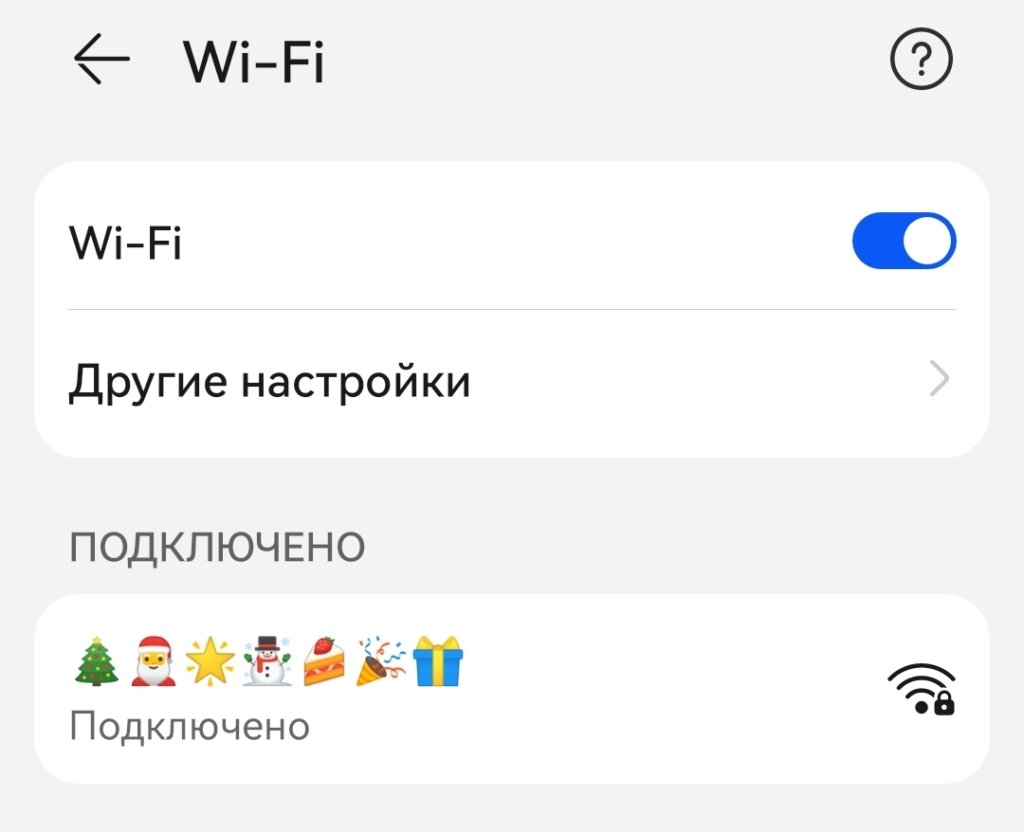

Новогодний бонус.

Можно настроить SSID у CAPs в виде симпатичных emoje. Это будет выглядеть так.

Для создания такого SSID нужно:

1.Выбираем emoje какие понравятся, на сайте.

2.Копируем код emoje в генератор Mikrotik Unicode SSID Generator.

3.Получившийся код переносим в MikroTik (CAPsMAN) через команду в терминале.

Например при создании конфигурации.

|

1 2 |

/caps-man configuration add channel=CH-2GHZ country=belarus datapath=DATAPATH-1 installation=indoor m ode=ap name=CONFIG-1 security=SECURITY-1 ssid="\F0\9F\8E\84\F0\9F\8E\85\F0\9F\8C\9F\E2\98\83\EF\B8\8F\F0\9F\8D\B0\F0\9F\8E\89\F0\9F\8E\81" |

Или при редактировании конфигурации.

|

1 |

/caps-man configuration set CONFIG-1 ssid="\F0\9F\8E\84\F0\9F\8E\85\F0\9F\8C\9F\E2\98\83\EF\B8\8F\F0\9F\8D\B0\F0\9F\8E\89\F0\9F\8E\81" |

Если это отдельная точка wi-fi без управления CAPsMAN то просто изменяем SSID.

|

1 |

/interface wireless set [find name="wlan1"] ssid="\F0\9F\8E\84\F0\9F\8E\85\F0\9F\8C\9F\E2\98\83\EF\B8\8F\F0\9F\8D\B0\F0\9F\8E\89\F0\9F\8E\81" |

Всем успехов в Новом году!

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Приветствую! Огромное спасибо за Ваши мануалы. Если будете подключать CAPsMAN к RADIUS AD, сделайте инструкцию как можно более подробно))).