В этой инструкции представлена настройка доступа в коммутатор HUAWEI S6730 по SSH и HTTP через выбранный порт и назначенный IP-адрес. Это нужно для подключения в коммутатор с рабочего места администратора через локальную сеть, а не только через сервисные порты.

Подключение браузером через сервисный порт.

Подключаемся в коммутатор существующим способом в графический интерфейс (GUI) через сервисный порт на задней части корпуса.

В ПК настраиваем статический IP-адрес 192.168.1.10/24 (любой из первого диапазона).

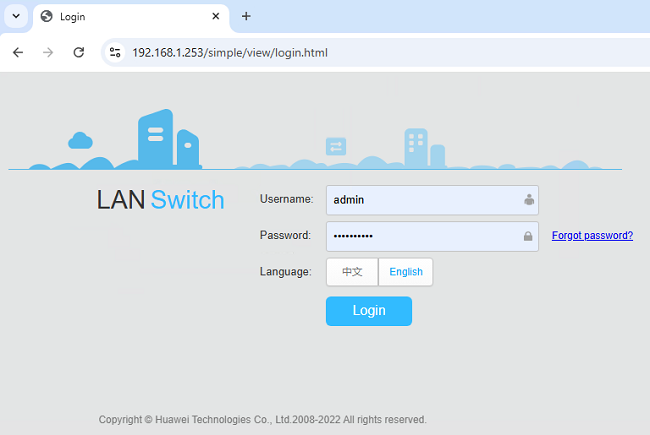

Открываем браузер и заходим в коммутатор по адресу 192.168.1.253

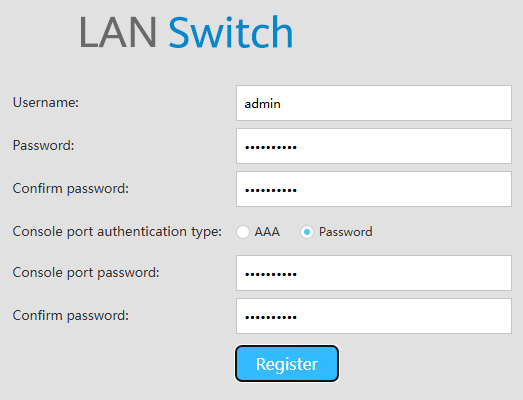

Коммутатор может предложить зарегистрировать пользователя если подключение выполняется в первый раз.

Вводим имя, пароли, подтверждаем.

Потом вводим эти же данные при входе в настройки.

При подключении может мешать антивирус. Нужно приостановить его защиту на пару часов или добавить сайт в доверенные.

Подключение через консоль.

Для подключения к интерфейсу командной строки (CLI) необходимо наличие провода COM-RJ45. Подключаем в коммутаторе этот провод в порт с подписью CONSOLE на задней части корпуса. В компьютере подключаем в COM-порт.

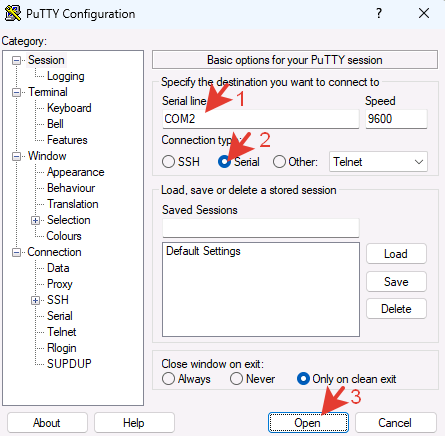

Скачиваем, устанавливаем и запускаем Putty.

Вписываем номер своего COM-порта. Тип соединения: Serial. Нажимаем кнопку «Open».

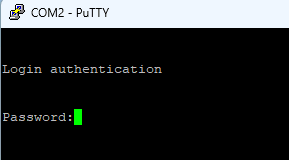

Нажимаем «Ввод», затем вводим пароль.

Далее можно выполнять настройку через консольные команды.

Если при включении нового коммутатора в первую очередь был выполнен вход в CLI, то получится что вы в системе, но при этом пользователей в системе созданных нет. Через GUI так же не получится войти, и не будет появляться окно предлагающее создать пользователя. В этом случае есть два варианта действий:

-сбросить коммутатор до заводских настроек кнопкой и начать все заново через GUI;

-создать пользователя admin вручную через CLI. Как создать написано далее.

Подключение по SSH.

В Huawei предусмотрены несколько разных способов аутентификации по SSH.

Первый способ — аутентификация через пару RSA ключей. Это сложный способ. Нужно сгенерировать пару ключей. Один из них выгрузить, добавить в Putty. Потом использовать.

Второй способ – использовать парольную аутентификацию. Вот это в данном случае подходит больше (для ЛВС с защищенным периметром). Требуется меньше действий.

Huawei предоставляет два способа управления пользователями. Через AAA (local-user) и через ssh user.

ssh user – пользователь, специфичный для SSH, созданный отдельно от local-user и управляемый через SSH-настройки. Его удобно использовать, если нужно добавить пользователя только для SSH.

local-user – локальный пользователь, настроенный через AAA, используемый для разных сервисов (SSH, HTTP, FTP и др.) Этот вариант подходит в случае необходимости централизованного управления пользователями.

AAA (Authentication, Authorization, Accounting) — централизованная система контроля доступа – механизма аутентификации, авторизации и учета пользователей

И тут возникает вопрос – какого же пользователя лучше использовать? Если нужен универсальный пользователь, например, для доступа через SSH, HTTP, FTP, то лучше использовать local-user. Если нужен пользователь только для SSH без привязки к AAA, то лучше использовать ssh user. В результате на всякий случай и для теста были настроены оба.

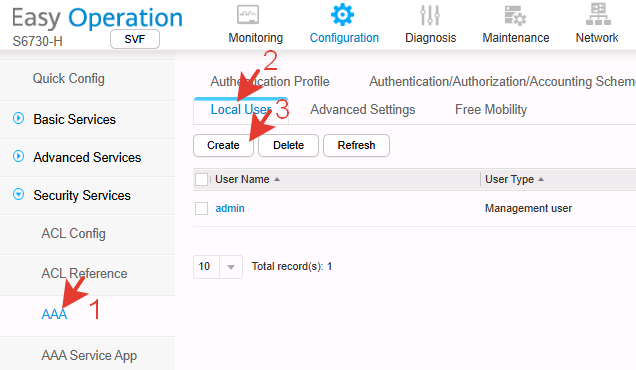

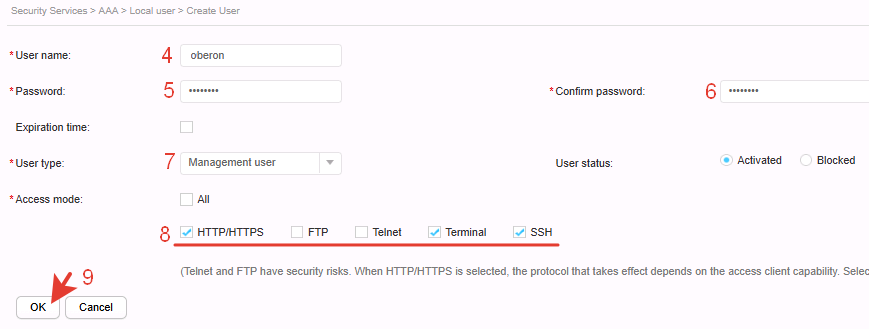

Создаем нового пользователя через меню Local User.

Придумываем имя и пароль. Согласно политикам ИБ имя должно быть какое-угодно кроме стандартных admin, user.

Через командную строку терминала.

|

1 2 3 4 5 6 |

system-view aaa local-user oberon password irreversible-cipher Pass-135 local-user oberon privilege level 15 local-user oberon service-type http terminal ssh quit |

system-view переход в режим конфигурации устройства (system view mode). Вводится при первом подключении.

aaa — вход в централизованную систему контроля доступа AAA;

irreversible cipher — пароль зашифрован с использованием необратимого алгоритма, невозможно расшифровать;

privilege level 15 — наивысший уровень привилегий;

service-type – способы подключения к коммутатору;

Создание ssh user. Где это делается в GUI неизвестно, по этому CLI вариант.

|

1 2 3 4 |

system-view ssh user pc360ssh ssh user pc360ssh authentication-type password ssh user pc360ssh service-type stelnet |

И тут есть нюанс (из которых вобще весь этот Хуавей состоит). Назначить пароль SSH пользователю нельзя. Предполагается что для SSH будет использована пара ключей RSA.

Если для входа на устройство используется режим пароля (password), то необходимо создать локального пользователя в AAA с тем же именем, что и у пользователя SSH. (источник)

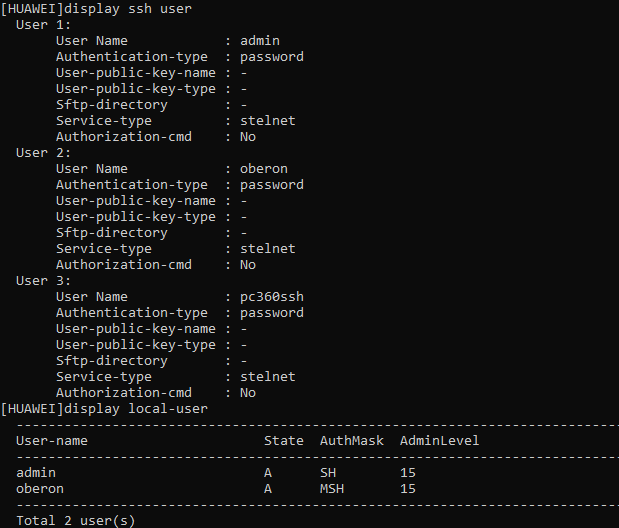

В GUI ssh user не отображается. Его можно увидеть в только в CLI.

|

1 |

display ssh user |

Для сравнения команда просмотра local-user.

|

1 |

display local-user |

Созданный только для ssh пользователь pc360ssh не отображается в local-users.

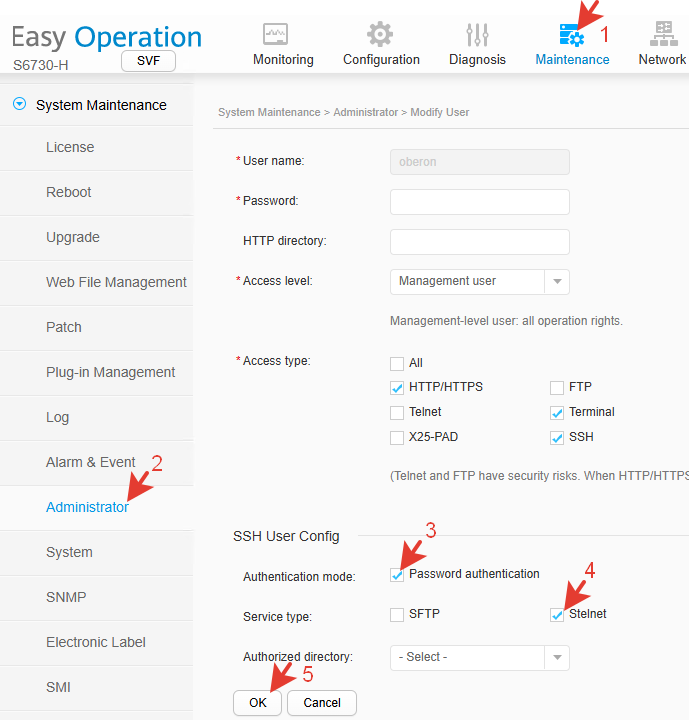

Немного разобрались. Создаем пользователя в ААА с таким же именем. Затем переходим в Maintenance >> Administrator и там выполняем настройки ssh.

В графическом интерфейсе выбираем созданного пользователя и отмечаем галку Authentication mode: Password authentication, чтоб использовать пароль при подключении, а не сертификаты. Так же нужно отметить галку Stelnet.

Через командную строку.

|

1 2 |

ssh user oberon authentication-type password ssh user oberon service-type stelnet |

или если это локальный пользователь

|

1 |

local-user oberon service-type stelnet |

Команды на использование пароля для local-user нет. В отличие от ssh user, который требует явного указания метода аутентификации (password или publickey), в local-user метод аутентификации задается автоматически в зависимости от настроек AAA. Если в AAA настроена аутентификация через локальных пользователей, система по умолчанию использует пароль.

Для общей настройки аутентификации по паролю для всех SSH пользователей можно использовать более глобальную команду.

|

1 |

ssh authentication-type default password |

Просмотр настроек пользователя.

|

1 |

display current-configuration | include oberon |

Удалить пользователя.

|

1 |

undo local-user oberon |

Настраиваем VTY. В GUI это тоже непонятно где.

|

1 2 3 4 5 |

user-interface vty 0 4 authentication-mode aaa protocol inbound ssh idle-timeout 10 quit |

Команда user-interface vty 0 4 используется для настройки виртуальных терминалов (VTY — Virtual Teletype, виртуальные терминальные порты), которые отвечают за удаленный доступ к устройству через SSH или Telnet.

user-interface vty — позволяет войти в режим конфигурации виртуальных терминалов.

0 4 — указывает, что мы настраиваем 5 сессий (от 0 до 4), то есть одновременно к устройству могут подключаться до 5 удаленных пользователей.

authentication-mode aaa — включает аутентификацию через систему AAA. Применяется только к local-user управляемых через AAA. Если используется ssh user, то эта команда не нужна.

protocol inbound stelnet или ssh — разрешает только SSH (STelnet), блокируя небезопасный Telnet.

idle-timeout 10 – таймаут бездействия 10 мин.

Посмотреть настройки можно командой:

|

1 2 |

user-interface vty 0 4 display this |

Пользователь создан и настроен.

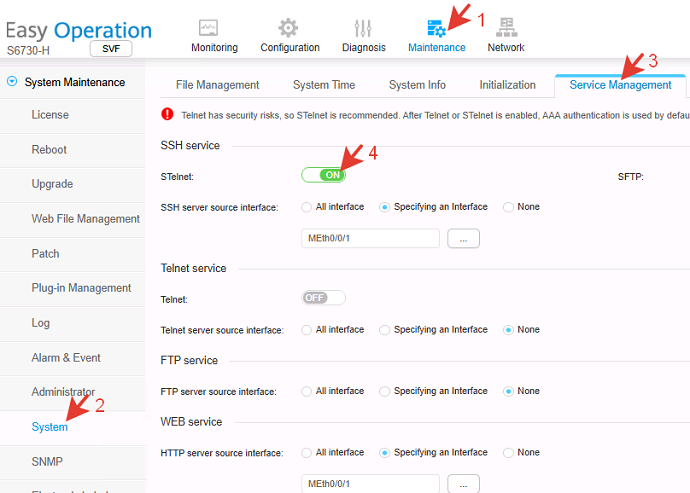

Активируем сервер SSH. Он называется STelnet в этом коммутаторе.

|

1 |

stelnet server enable |

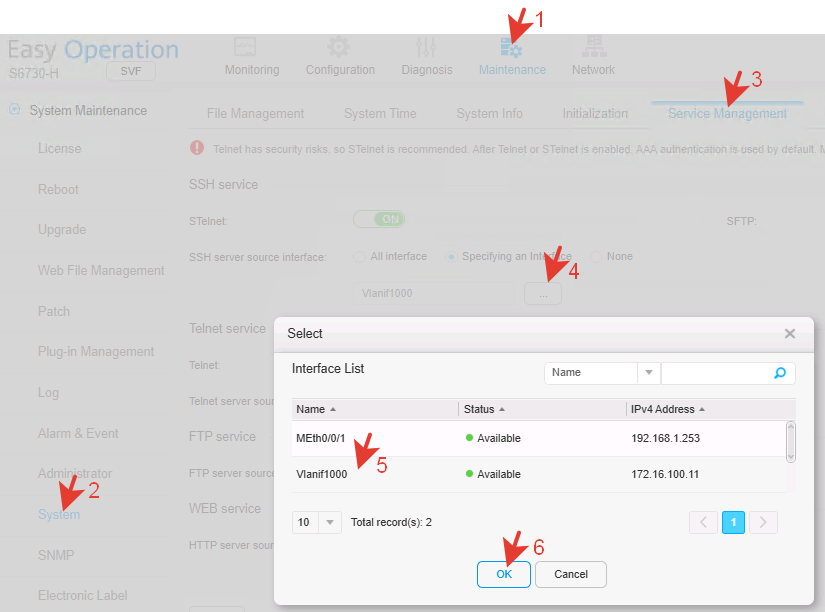

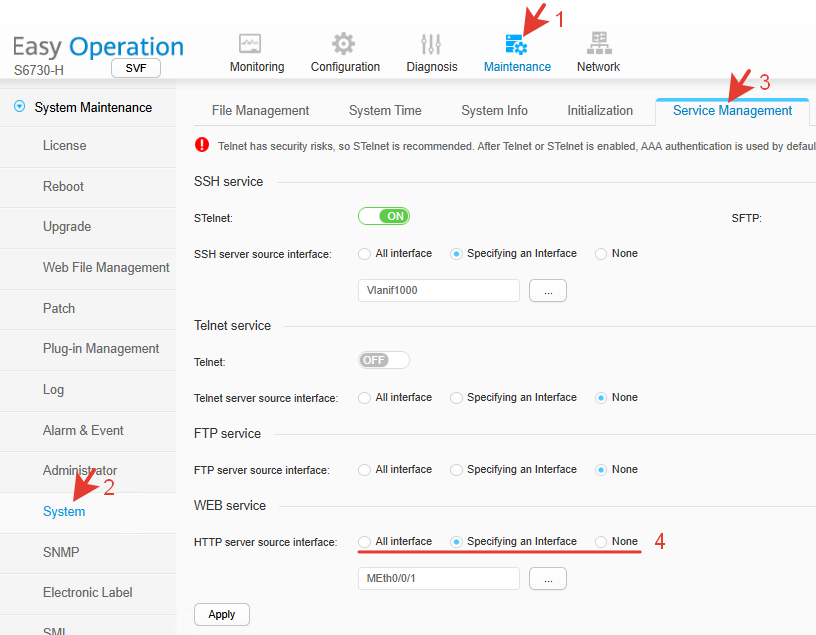

Последнее что нужно – это выбрать интерфейс, через который мы будем подключаться. Выбираем созданный VLAN управления. Сохраняем настройки.

Через CLI нужно применить команду с другим синтаксисом.

|

1 |

ssh server-source -i vlanif 1000 |

О том как настраивался интерфейс vlanif 1000 написано в предыдущем посте.

|

1 2 3 4 |

vlan 1000 interface vlanif1000 ip address 172.16.100.11 255.255.255.0 ip route-static 0.0.0.0 0.0.0.0 172.16.100.1 |

Пример статического маршрута в другие сети.

|

1 |

ip route-static 192.168.7.0 255.255.255.0 172.16.100.1 |

Настройка завершена.

Статус ssh-сервера можно посмотреть командой:

|

1 |

display ssh server status |

Проверка.

Для примера выполним подключение из сети LAN-5 для которой добавлен статический маршрут.

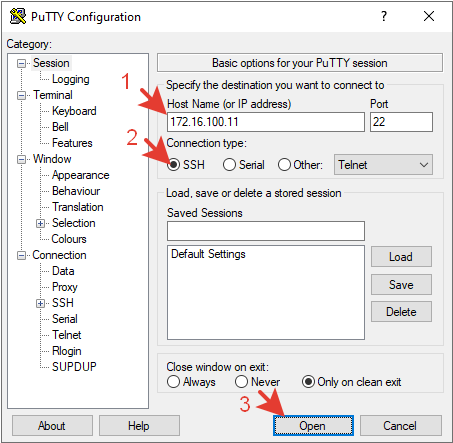

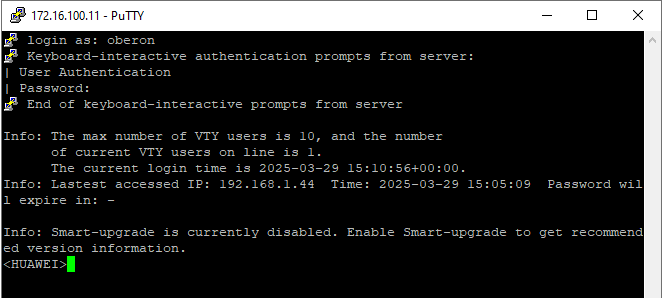

Запускаем putty, водим IP-адрес, выбираем протокол, нажимаем кнопку «Open».

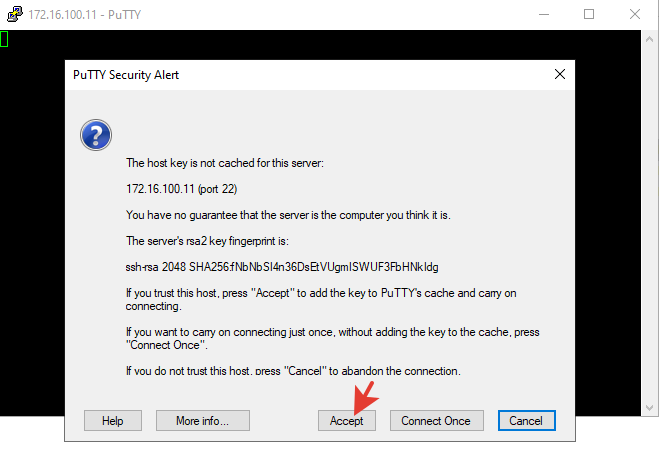

В открывшемся окне нажимаем подтверждение.

Вводим имя пользователя, пароль. А далее система определила, что у пользователя не надежный пароль. Ну что ж, заменяем его. После этого можно работать.

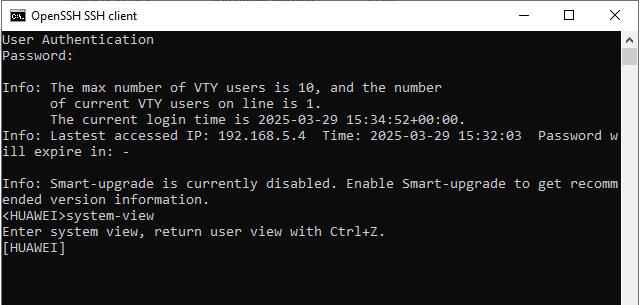

Подключаться можно не только через putty, а прямо из Windows 10 через встроенный OpenSSH клиент. Так уже удобнее.

Win+R >> cmd

|

1 |

ssh oberon@172.16.100.11 |

Вводим пароль.

Подключение по HTTP.

HTTP-сервер включен изначально и доступен через сервисный порт по IP-адресу 192.168.1.253, через который и происходит эта вся настройка.

В управлении HTTP-сервером можно использовать три вариант подключения:

-разрешить HTTP на всех интерфейсах – это не безопасно;

-разрешить на одном из интерфейсов на выбор (выбрать два не получится, ограничение Huawei);

-запретить совсем.

Если вдруг окажется что сервер отключен, то можно включить командой:

|

1 2 |

system-view http server enable |

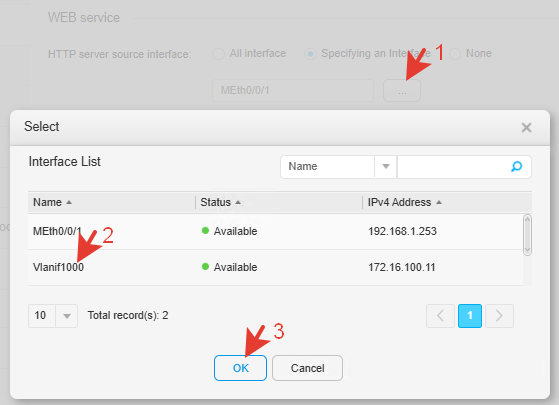

Так как постоянно подключатся через сервисный порт неудобно, переключим доступ на VLANIF-интерфейс, который был создан ранее.

И тут нестыковка от разработчиков. При выборе первых двух вариантов происходит перезапуск сервера и дисконнект. В результате настройки не сохраняются. Переключить интерфейс можно через командную строку.

Используется команда с новым синтаксисом.

|

1 2 |

system-view http server-source -i Vlanif1000 |

Нужно пару слов сказать про так называемый новый синтаксис. В разных прошивках Huawei могут быть разные команды и синтаксисы, в разных моделях разные названия интерфейсов, команды и еще много чего отличается. Где-то команду отключили, где-то добавили. Настройка в результате становится очень запутанной и работать подбирая команды очень не удобно. Меня поймут те, кто когда-нибудь пробовал работать с CLI в Микротик, где единая ОС на все оборудование. В этом плане он далеко впереди Хуавеев и Цисок.

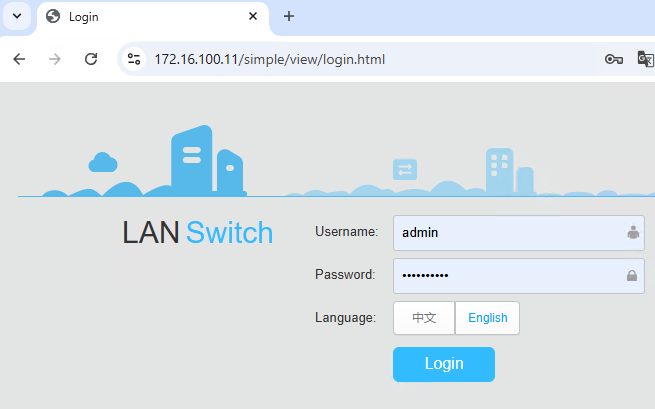

Проверяем доступ по IP-адресу из другой сети. Доступ появился.

Настройка завершена.

Переключение обратно на сервисный порт.

|

1 |

http server-source -i Meth0/0/1 |

Просмотр статуса интерфейса.

|

1 |

display interface Meth0/0/1 |

Переключение на все интерфейсы.

|

1 |

http server-source all-interface |

Просмотр статуса сервера.

|

1 |

display http server |

В результате проделанных настроек к коммутатору появился доступ из локальной сети по IP-адресу с использованием протоколов SSH и HTTP.

Всем удачных настроек.