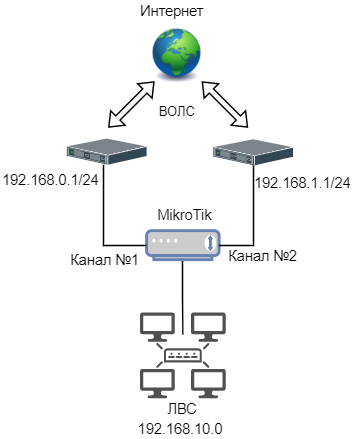

В описании представлена настройка двух Интернет-каналов в режиме резервирования. При пропадании связи с одним из каналов, трафик автоматически переходит на второй канал. Работа основана на мониторинге основного канала через пинг и разной метрике шлюзов.

Недостаток метода в том, что мониторинг выполняется от роутера MikroTik до следующего роутера (провайдера). Если Интернет пропадет на участке ВОЛС (см. схему ниже), то наш MikroTik не обнаружит этого и не переключится на резервный канал.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Схема подключения.

В схеме участвует роутер MikroTik RB750Gr3 с прошивкой 6.47.4.

В первый и второй порты подключены патч-корды внешних сетей. В пятый порт патч-корд от коммутатора локальной сети.

Подключаемся к MikroTik через WinBox из локальной сети. (как это сделать)

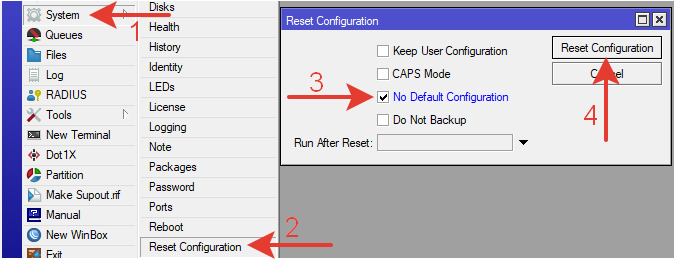

Reset Configuration.

Сбрасываем конфигурацию без сохранения настроек по умолчанию.

Через командную строку терминала:

|

1 |

/system reset-configuration no-defaults=yes |

Подключаемся к роутеру по MAC-адресу.

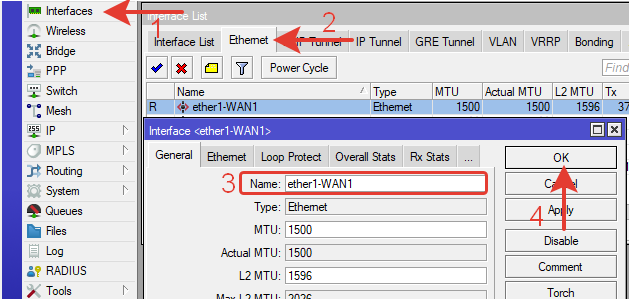

Ports.

Назначим следующие подключения на порты:

ether1 – подключение канала доступа в Интернет №1

ether2 – подключение канала доступа в Интернет №2

Переименуем порты внешней сети, чтоб не путаться в процессе настройки.

ether1-WAN1

ether2-WAN2

Через командную строку терминала:

|

1 2 |

/interface ethernet set [ find default-name=ether1 ] name=ether1-WAN1 /interface ethernet set [ find default-name=ether2 ] name=ether2-WAN2 |

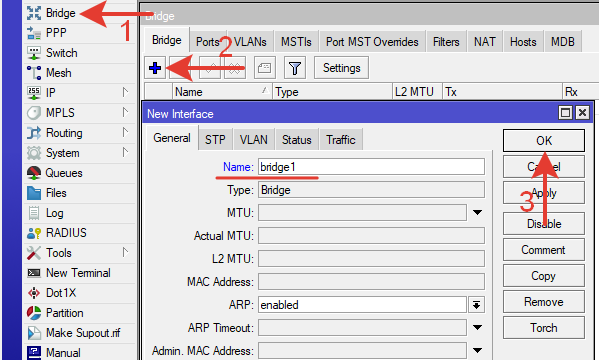

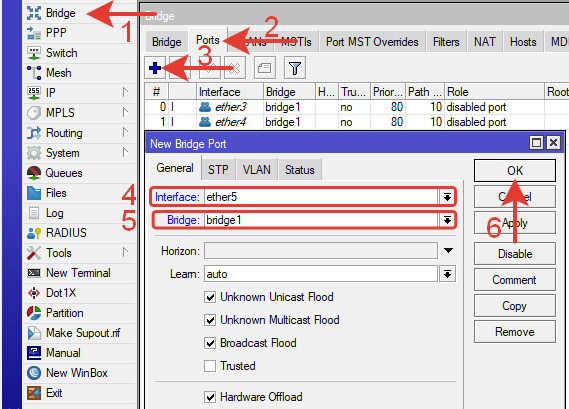

Bridge.

Создаем мост. Он предназначается для внутренней локальной сети.

Через командную строку терминала:

|

1 |

/interface bridge add name=bridge1 |

Bridge ports.

Добавляем в мост порты ether3-ether5

Через командную строку терминала:

|

1 2 3 |

/interface bridge port add bridge=bridge1 interface=ether3 /interface bridge port add bridge=bridge1 interface=ether4 /interface bridge port add bridge=bridge1 interface=ether5 |

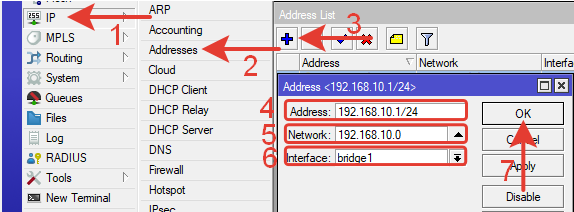

Bridge address.

Назначим мосту статический IP-адрес.

Через командную строку терминала:

|

1 |

/ip address add address=192.168.10.1/24 interface=bridge1 network=192.168.10.0 |

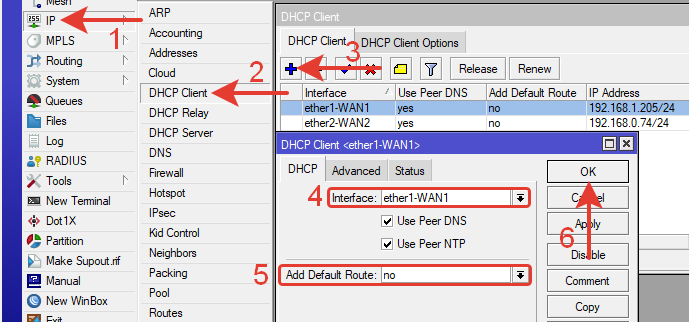

DHCP—client.

Создадим получение IP-адресов от вышестоящих роутеров (провайдера) в автоматическом режиме.

Создаем аналогичными действиями два DHCP Client соединения с разницей в интерфейсе:

-для первого ether1-WAN1;

-для второго ether2-WAN2.

Add Default Route: no (отключаем создание дефолтного маршрута)

Через командную строку терминала:

|

1 2 |

/ip dhcp-client add interface=ether1-WAN1 add-default-route=no disabled=no /ip dhcp-client add interface=ether2-WAN2 add-default-route=no disabled=no |

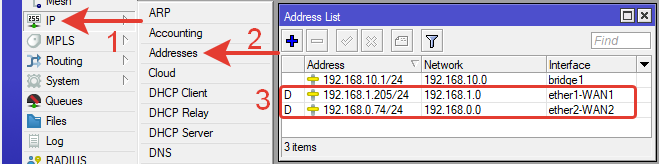

Через некоторое время DHCP Clients получат IP-адреса. Это можно проверить в IP >> Addresses

D-dynamic (динамический адрес)

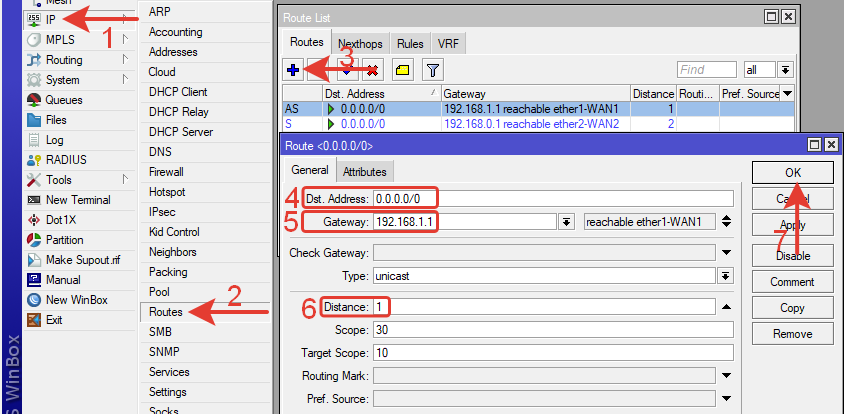

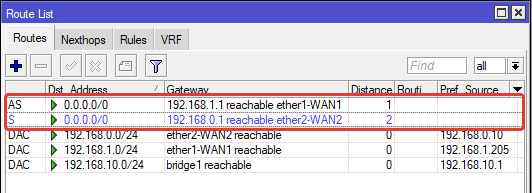

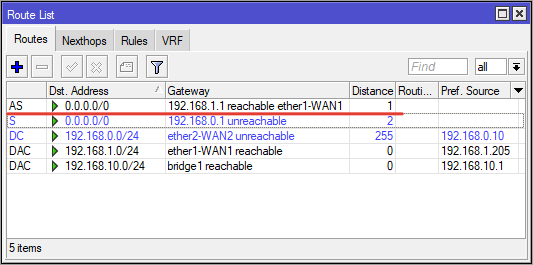

Routes.

Создадим два статических маршрута для каждого шлюза.

Для первого:

Dst.Address:0.0.0.0/0

Gateway: 192.168.1.1

Distance:1

AS – active, static (активный статический маршрут).

В маршрутах разные внешние шлюзы и метрика.

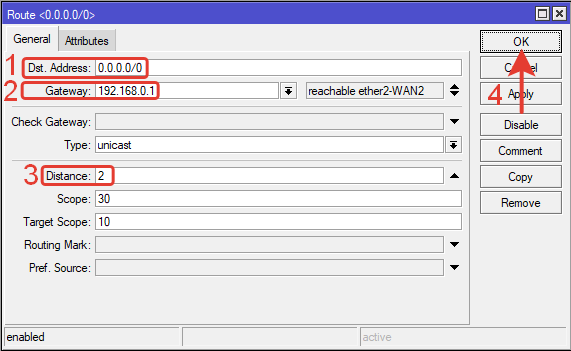

Для второго:

Dst.Address:0.0.0.0/0

Gateway: 192.168.0.1

Distance:2

Через командную строку терминала:

|

1 2 |

/ip route add gateway=192.168.1.1 distance=1 /ip route add gateway=192.168.0.1 distance=2 |

Маршрут с наименьшей метрикой будет использоваться в приоритете. Как только пропадает связь с основным шлюзом (с роутером провайдера), роутер переключается на следующий по величине метрики маршрут.

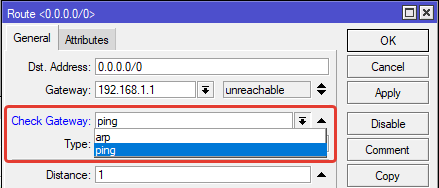

Для корректной работы нужно указывать дополнительную настройку для основного канала — check-gateway=ping.

Периодически (каждые 10 секунд) шлюз проверяется с помощью отправки ICMP запросов (ping) или запросов ARP. Если ответ от шлюза не получен в течение 10 секунд, время ожидания запроса истекает. По истечении двух таймаутов шлюз считается недоступным. В нашем случае произойдет переключение на второй шлюз.

После получения ответа от шлюза он считается достижимым, и счетчик тайм-аута сбрасывается. wiki.mikrotik.com

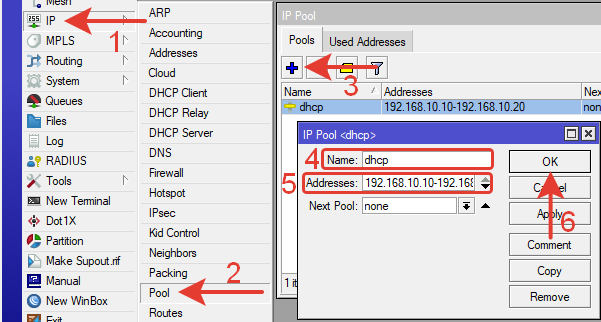

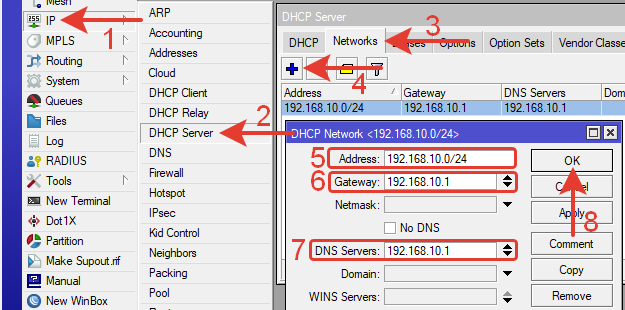

DHCP-server.

Для удобства управления создадим DHCP-сервер на внутренней сети.

Создаем пул IP-адресов, которые будут раздаваться автоматически.

Через командную строку терминала:

|

1 |

/ip pool add name=dhcp ranges=192.168.10.10-192.168.10.20 |

Укажем сеть для DHCP-сервера.

Через командную строку терминала:

|

1 |

/ip dhcp-server network add address=192.168.10.0/24 gateway=192.168.10.1 dns-server=192.168.10.1 |

Создадим DHCP Server.

Через командную строку терминала:

|

1 |

/ip dhcp-server add address-pool=dhcp disabled=no interface=bridge1 lease-time=1h name=dhcp10 |

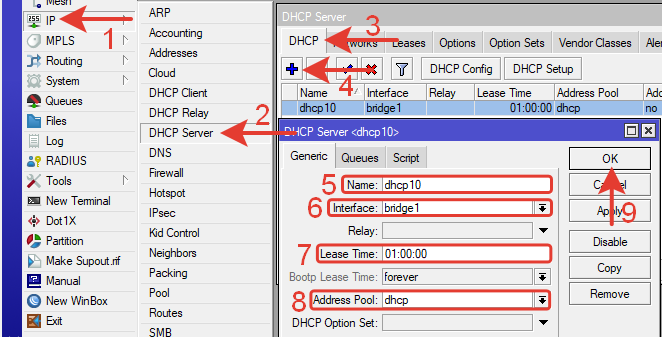

Привяжем полученный IP-адрес к MAC-адресу ПК пользователя.

Через командную строку терминала:

|

1 |

/ip dhcp-server lease add address=192.168.10.10 client-id=1:A1:B2:C3:D4:E5:F6 mac-address=A1:B2:C3:D4:E5:F6 server=dhcp10 |

Интернет не заработает без DNS и NAT. Настроим их.

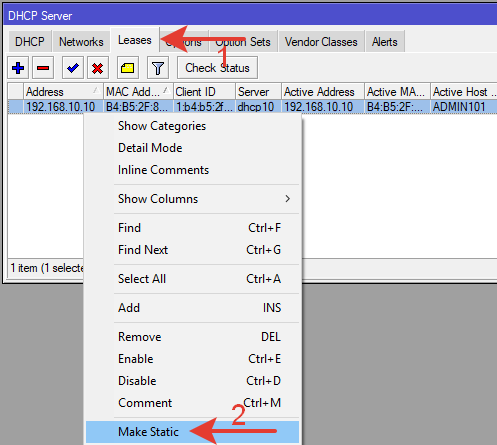

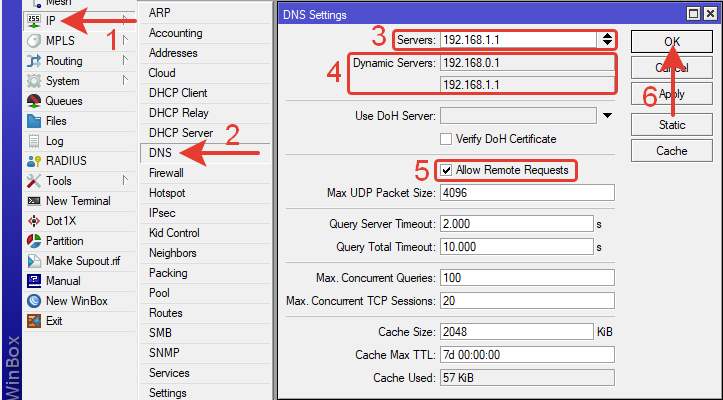

DNS.

Динамические DNS прилетят автоматически, либо их можно прописать вручную.

Allow Remote Requests – отмечаем галочкой.

Через командную строку терминала:

|

1 |

/ip dns set servers=192.168.1.1 allow-remote-requests=yes |

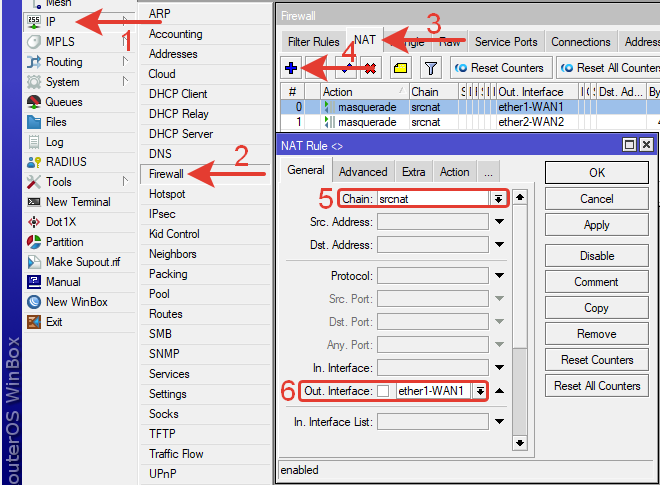

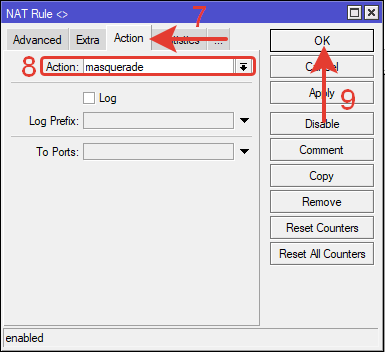

NAT.

Создаем два правила NAT masquerade, подменяющие IP-адреса локальной сети на внешний IP, для двух внешних интерфейсов.

В первом правиле указываем Out.Interface: ether1-WAN1

При создании второго правила действия аналогичные, только указываем Out.Interface: ether2-WAN2

Через командную строку терминала:

|

1 2 |

/ip firewall nat add chain=srcnat out-interface=ether1-WAN1 action=masquerade /ip firewall nat add chain=srcnat out-interface=ether2-WAN2 action=masquerade |

Для полноценной работы необходимо выполнить настройки по безопасности, указать NTP сервер и некоторые другие настройки. см. базовая настройка роутера MikroTik.

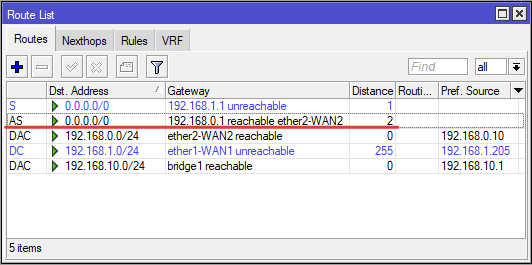

Проверка.

Выполним проверку переключения каналов.

Отключим патч-корд канала №1 и убедимся, что трафик пойдет через канал №2.

Наблюдаем ситуацию в IP >> Routes

При штатной работе оба шлюза достижимы (reachable), активным (AS) является ether-WAN1 Интернет трафик идет через него. Можно запустить пинг на какой-нибудь внешний ресурс в командной строке ПК и смотреть как он будет выполнятся.

Отключаем патч-корд первого канала от роутера. Первый канал недостижим (unreachable) и трафик начинает идти через канал №2.

Возвращаем первый патч-корд на место и видим, что активным (AS) становится первый канал, трафик идет через него.

Для мониторинга резервирования каналов до какого-нибудь сервера в Интернете используется приложение Netwatch или рекурсивные маршруты. Об этом будет написано в другой раз.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.