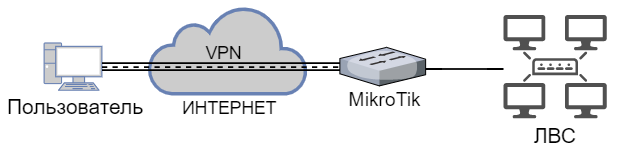

Упрощенная настройка L2TP/IPsec. К ЛВС и серверу в главном здании учреждения необходимо подключить 12 отделов, в каждом из которых 1-2 ПК через VPN. Все отделы пространственно расположены за городом и у них есть доступ в Интернет через ADSL модемы.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Схема подключения удаленных пользователей на рисунке ниже.

В результате настроек создается L2TP туннель, через который передается информация с IPsec шифрованием.

На стороне пользователя VPN настраивается средствами Windows.

В главном здании VPN создан с помощью роутера MikroTik RB750Gr3 с прошивкой 6.48.1

Первоначальная настройка роутера выполнена по этой инструкции.

Все настройки выполняются из локальной сети через WinBox.

Порядок действий.

3.Назначение IP-адреса клиентам VPN.

7.Настройка VPN соединения клиента в Windows 10.

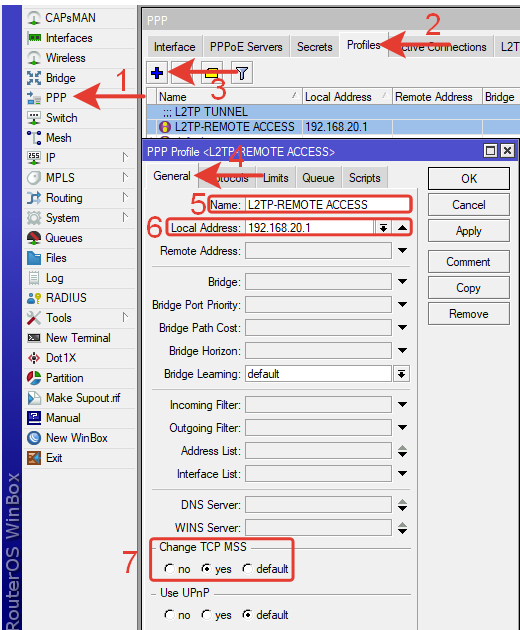

Профиль нужно создать до активации сервера L2TP, потому что его нужно указывать в настройках этого самого сервера.

Переходим по меню PPP >> Profiles >> +

Вводим настройки:

Name: L2TP-REMOTE-ACCESS — любое понятное имя латиницей.

Local Address: 192.168.20.1 адрес роутера в VPN.

Change TCP MSS: yes

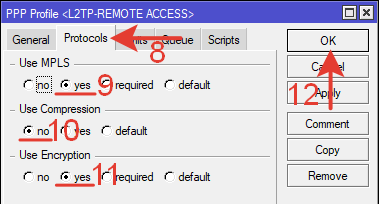

Переходим на вкладку Protocols и выполняем настройка 9, 10, 11 как на картинке.

MPLS: yes — передача пакетов по меткам. wiki

Compression: (сжатие данных) no — используется при медленных каналах.

Encryption: (шифрование данных) yes — по согласованию с клиентом.

На вкладке Limits можно настроить лимит сессии, время отключения при бездействии, ограничение скорости подключения, одно подключение (Only one).

Настройки вкладок Queue и Scripts не изменялись.

Через командную строку терминала:

|

1 |

/ppp profile add name=L2TP-REMOTE-ACCESS local-address=192.168.20.1 change-tcp-mss=yes use-compression=no use-encryption=yes use-mpls=yes comment="L2TP TUNNEL" |

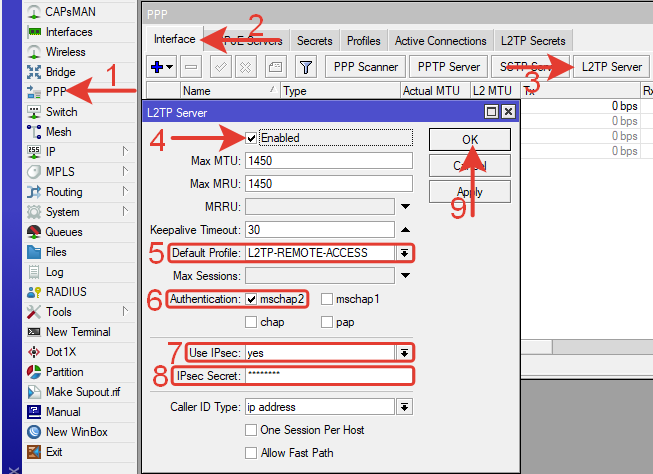

PPP >> PPP >> Interface >> L2TP Server.

В открывшемся окне ставим галочку напротив Enable.

Default Profile: L2TP-REMOTE-ACCESS указываем созданный ранее профиль

Authentication: mschap2 (остальные варианты отключаем)

Use IPsec: yes

IPsec Secret: 12345Password

Нажимаем кнопку «ОК».

Через командную строку терминала:

|

1 |

/interface l2tp-server server set enabled=yes default-profile=L2TP-REMOTE-ACCESS authentication=mschap2 use-ipsec=yes ipsec-secret=12345Password |

3.Назначение IP-адреса клиентам VPN.

Первый вариант – создать пул IP-адресов и раздавать их пользователям в автоматическом режиме.

Второй вариант – указать статический IP-адрес.

Так как в нашем случае всего 12 пользователей VPN, укажем для них статические IP-адреса из сети 192.168.20.0 Делается это при создании пользователя.

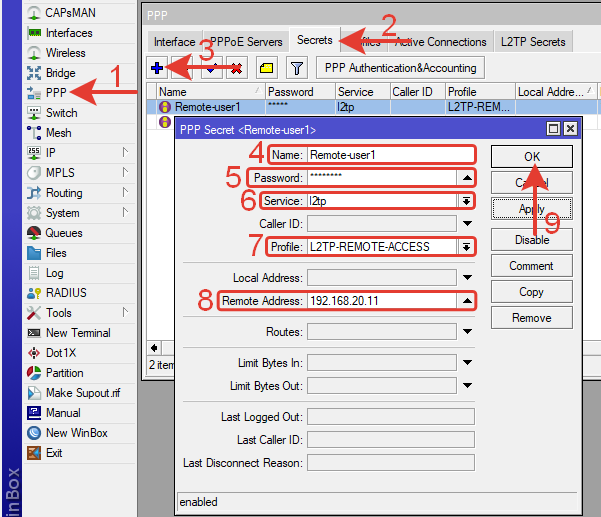

PPP >> Secrets >> +

В открывшемся окне вводим:

Name: Remote-user1 — имя пользователя.

Password: Password1234 — сложный пароль из латинских букв и цифр разного регистра.

Service: L2TP

Profile: L2TP-REMOTE-ACCESS — созданный ранее профиль, выбираем из выпадающего списка.

Remote Address: 192.168.20.11 — статический IP для пользователя.

Сохраняем на кнопку «ОК».

Через командную строку терминала:

|

1 |

/ppp secret add name=Remote-user1 password=Password1234 service=l2tp profile=L2TP-REMOTE-ACCESS remote-address=192.168.20.11 |

Создаем необходимое количество пользователей аналогичными действиями.

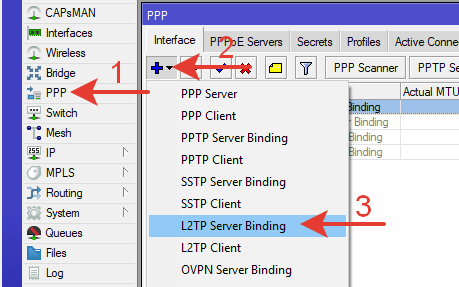

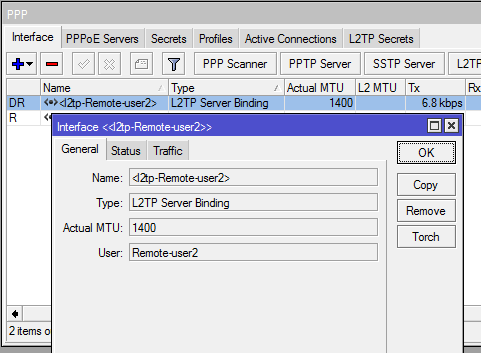

Действие не обязательное, но в некоторых ситуациях может пригодится.

Если не создавать статический интерфейс, то он автоматически создается динамически при подключении пользователя.

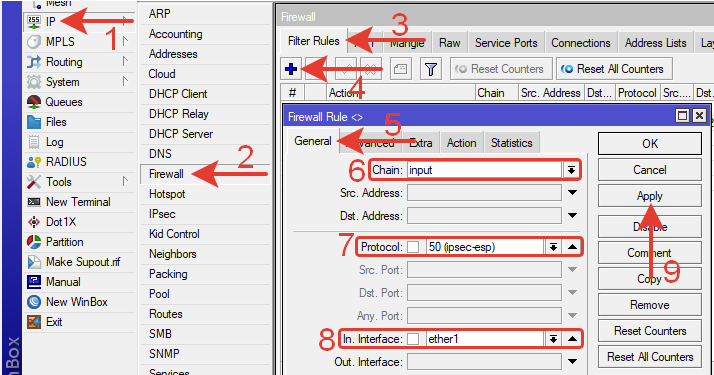

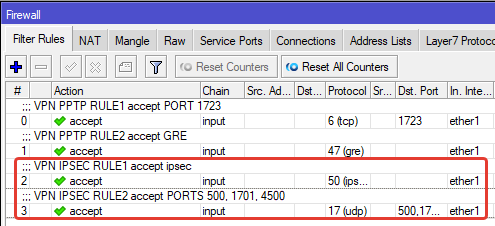

Создадим два правила, одно для разрешения протокола IPsec, второе для доступа к необходимым портам.

Правило разрешения IPsec.

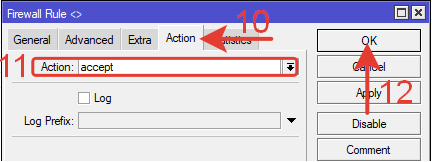

Переходим по меню IP >> Firewall >> Filter Rules.

Нажимаем синий крест (плюс), в открывшемся окне на вкладке General (5) вводим настройки:

Chain: input — входящий в роутер трафик.

Protocol: ipsec-esp — протокол.

In Interface: ether1 — внешний интерфейс.

Жмем Apply для сохранения.

Переходим на вкладку Action.

Action: accept (разрешающее действие).

Нажимаем ОК для сохранения.

Через командную строку терминала:

|

1 |

/ip firewall filter add chain=input in-interface=ether1 protocol=ipsec-esp action=accept comment="VPN IPSEC RULE1 accept ipsec" |

Правило для открытия портов 500, 1701, 4500.

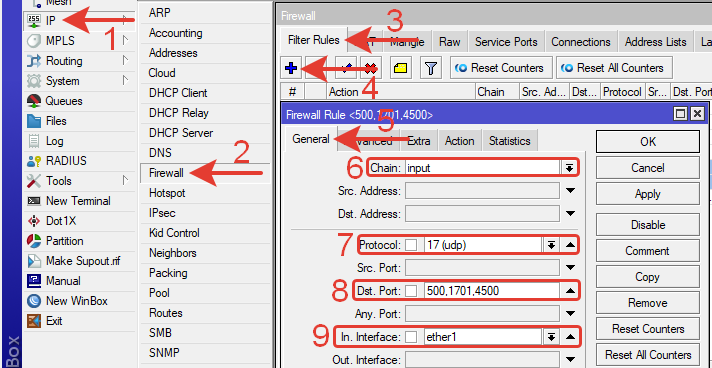

Переходим по меню IP >> Firewall >> Filter Rules.

Нажимаем синий крест (плюс), в открывшемся окне на вкладке General вводим настройки:

Chain: input (вход)

Protocol: UDP (протокол)

Dst. Port: 500, 1701, 4500 (порты назначения)

In Interface: ether1 (внешний интерфейс)

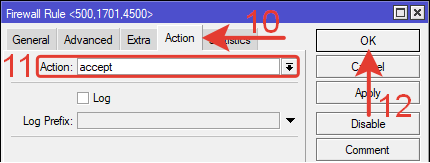

Переходим на вкладку Action.

Переходим на вкладку Action.

Action: accept

Нажимаем кнопку ОК для сохранения правила.

Через командную строку терминала:

|

1 |

/ip firewall filter add chain=input dst-port=500,1701,4500 in-interface=ether1 protocol=udp action=accept comment="VPN IPSEC RULE2 accept PORTS 500, 1701, 4500" |

В списке правил появятся два новых. Расположить их желательно верху списка.

К правилам добавлены комментарии для ясности.

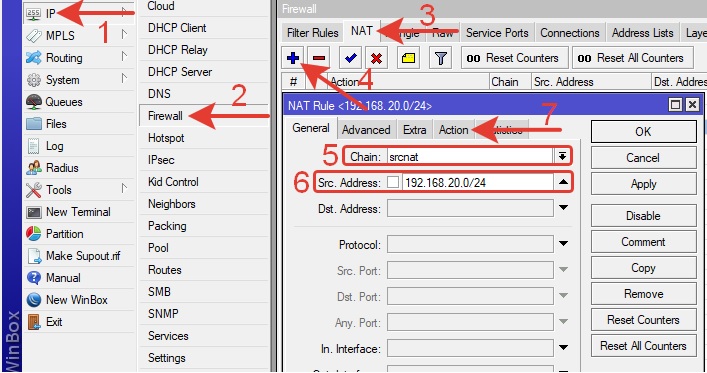

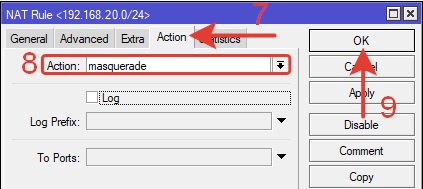

Правило NAT.

NAT masquerade правило для трафика VPN. Правило создается на вкладке NAT аналогично предыдущим правилам.

Через командную строку терминала:

|

1 |

add chain=srcnat out-interface=ether1 src-address=192.168.20.0/24 action=masquerade comment="VPN RULE NAT masquerade vpn traffic" |

*правило NAT для VPN трафика не является обязательным, но в некоторых случаях может пригодиться

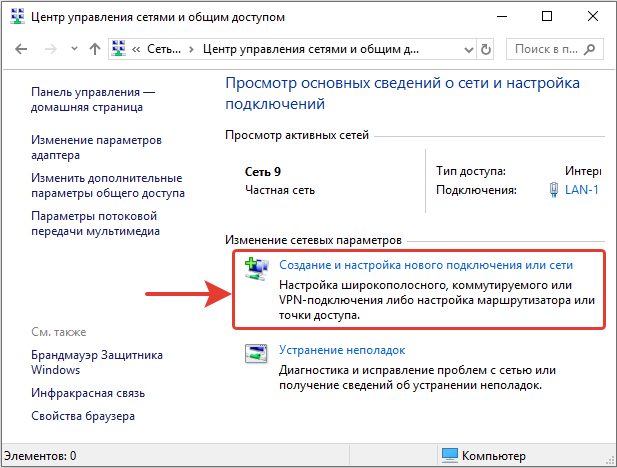

7.Настройка VPN соединения клиента в Windows 10.

Удаленный компьютер подключен в Интернет. В этом ПК переходим в управление сетями.

Панель управления >> Сеть и Интернет >> Центр управления сетями и общим доступом.

Создаем новое подключение.

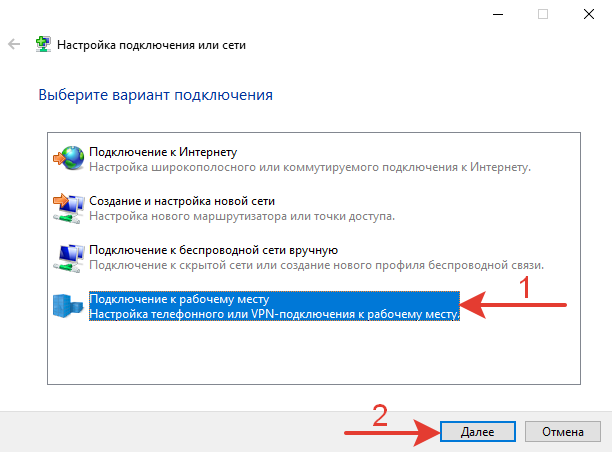

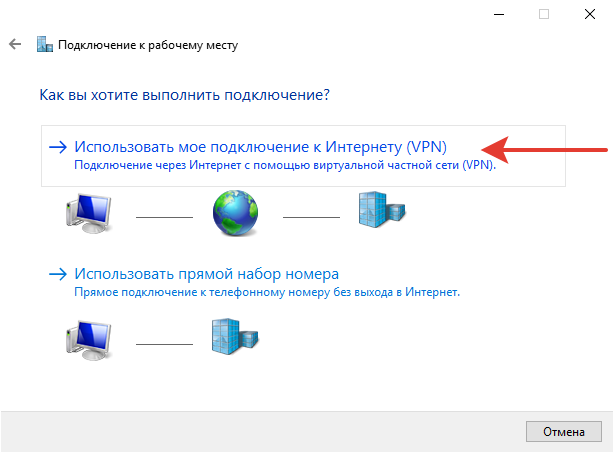

Среди вариантов подключения выбираем – «Подключение к рабочему месту». Далее.

Выбираем – «Использовать мое подключение к Интернету (VPN)».

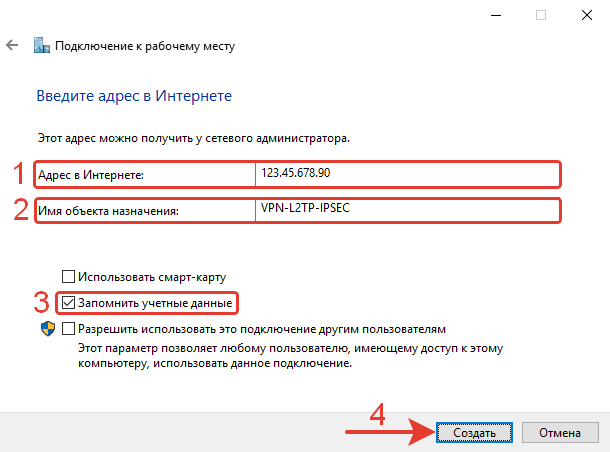

В следующем пункте указываем внешний статический IP-адрес роутера или внешний идентификатор MikroTik(1234567891443.sn.mynetname.net у каждого роутера свой).

В поле имя пишем любое понятное имя латинскими буквами. Отмечаем галочкой «Запомнить учетные данные».

Нажимаем кнопку «Создать».

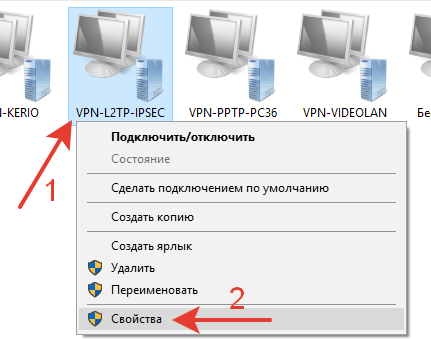

Отредактируем свойства созданного VPN подключения в сетевых соединениях.

В свойствах переходим на вкладку безопасность. Указываем следующие параметры.

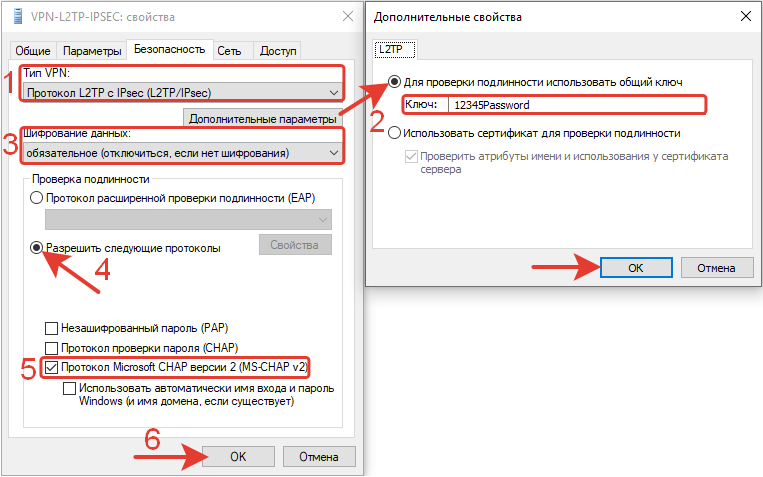

1.Тип VPN: Протокол L2TP с IPsec (L2TP/IPsec).

2.Дополнительные параметры.

======-Для проверки подлинности использовать общий ключ;

======-Ключ: 12345Password (вводим ключ IPsec);

======-Нажимаем ОК.

3.Шифрование данных: обязательное (отключится если нет шифрования)

4.Разрешить следующие протоколы – отмечаем точкой.

5.Протокол Microsoft CHAP версия 2 (MS-CHAPv2).

6.Кнопка «ОК» для сохранения настроек.

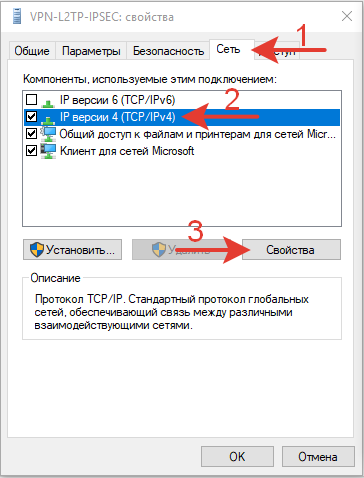

Переходим на вкладку сеть.

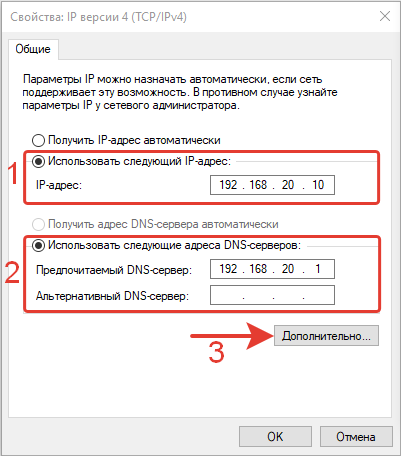

В свойствах указываем IP-адрес для клиента и предпочитаемый DNS.

Переходим на вкладку «Дополнительно».

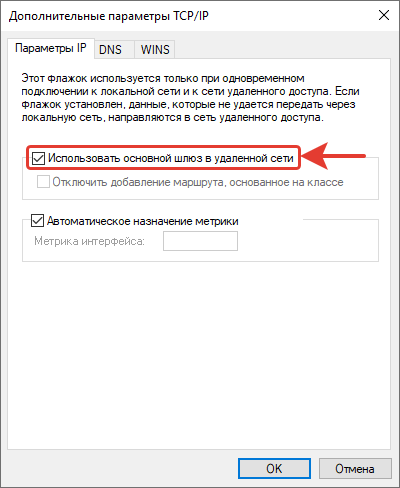

Настройка – Использовать основной шлюз в удаленной сети. В нашем случае галочка убрана. Нажимаем ОК для сохранения. Настройки в свойствах VPN-соединении у клиента завершены.

Если галочка стоит.

Весь трафик пойдет через MikroTik. В этом случае его можно контролировать, и он попадает под все правила и настройки роутера. Недостаток в замедлении скорости работы Интернета у клиента и дополнительной нагрузке на роутер.

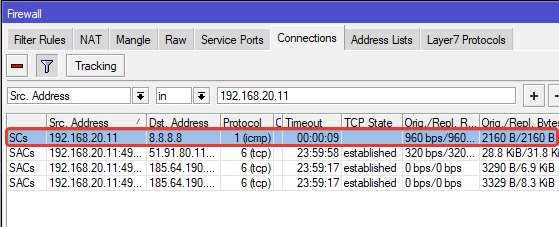

Чтоб убедится, что трафик идет именно через роутер, на клиенте нужно запустить ping (когда VPN уже настроен и запущен в работу) на любой общедоступный сервер.

В роутере трафик можно отследить через Torch или в IP>>Firewall>>Connections.

Как видно, с IP-адреса одного из клиентов VPN пинг на IP 8.8.8.8 по протоколу icmp проходит через MikroTik (при условии установленной галочки в доп. свойствах).

Если галочка не стоит.

Если галочку убрать и переподключиться к VPN, то пинг на сервер гугл (8.8.8.8) уже не проходит через роутер. Он идет через основной шлюз ПК в Интернет.

Но также не проходит пинг в нужную сеть. ПК клиента не знает, через какой шлюз ему идти в сеть за VPNом. Для решения этого вопроса нужно создать статический маршрут в ПК клиента.

1.В командной строке (от имени администратора) вводим:

|

1 |

route print |

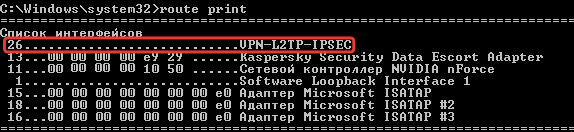

Находим сетевое соединение относящееся к VPN. Его номер 26.

При каждом новом создании VPN-соединения его номер меняется.

2.Вводим маршрут

|

1 |

route add 192.168.0.0 mask 255.255.255.0 192.168.20.1 metric 1 if 26 |

192.168.1.0 mask 255.255.255.0 — сеть назначения с маской

192.168.20.1 – IP-адрес VPN-сервера (VPN шлюз)

metric 1 – метрика

if 26 – номер интерфейса (который определили выше)

-p – сохранение маршрута при перезагрузке ПК.

После этих действий вводим еще раз команду

|

1 |

route print |

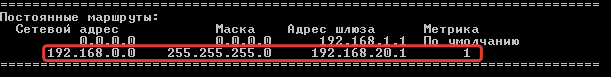

Видим постоянный маршрут, который означает, что для доступа к сети с IP-адресом 192.168.0.0 (которая за VPN) нужно идти в шлюз 192.168.20.1.

Пинг начинает проходить и доступ к ресурсам в сети расположенной после VPN появляется.

Прохождению пинга могут препятствовать:

-антивирус (добавить сеть в доверенные или приостановить защиту на время настроек)

-брандмауэр Windows (отключить)

-сетевое обнаружение (включить)

-правила firewall в MikroTik (проверить наличие/отсутствие и расположение).

Удаление маршрута (если понадобится).

|

1 |

route delete 192.168.0.0 mask 255.255.255.0 192.168.20.1 metric 1 if 26 -p |

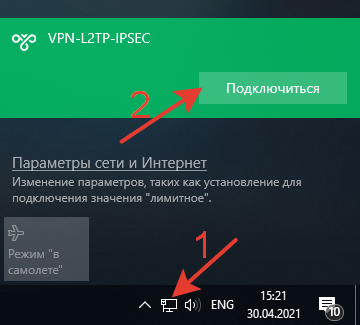

В нижней правой части экрана клиентского ПК нажимаем на значок сети, выбираем из раскрывшегося списка нужное соединение и нажимаем кнопку «Подключится».

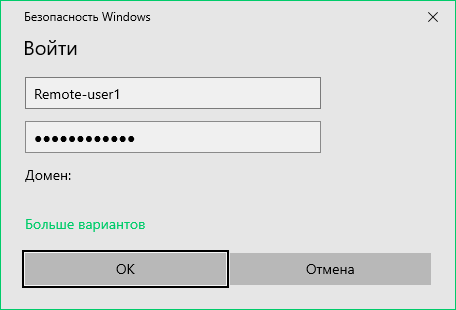

В окне авторизации вводим учетные данные пользователя VPN.

После правильного ввода учетных данных произойдет подключение. VPN начнет работать.

В результате настройки наши пользователи подключаются по RDP к серверу в главном офисе и у них есть доступ к общей сетевой папке внутри локальной сети.

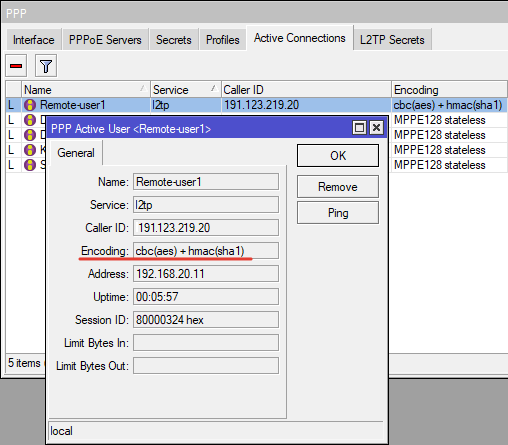

Как узнать что шифрование IPsec.

В PPP>>Active Connections виден тип шифрования. Если настройка не сработала и шифрование MPPE128 нужно перезагрузить роутер.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Спасибо за отличную статью. Не могли бы Вы описать процесс создания VPN tunnel L2tp IPSec, когда VPN-сервером является Kerio 9.0.2, а клиентом туннеля Microtik gr750?

В ближайшее время не получится, много работы.

Тоже интересно. Если есть возможноть напишите статейку

Скажите при таком варианте настройки, удалённый компьютер будет полноценно в локальной сети? сетевом окружении и иметь доступ к общип папкам?

Будет доступ к общим папкам по IP-адресу если настроите как написано. Сетевое окружение работает по широковещательным запросам внутри одной сети. Этого не будет.

Здравствуйте, при таком варианте настройки, RDP будет работать?

у нас either 1 — 94.131.25.176 (белый)

either 2 — 192.168.168.1.0 (серый)

Будет работать.